1)

Received 9 July 2019, revised 9 August 2019, accepted 20 August 2019.

*

Corresponding author: Hyunju Choi (E-mail: hjchoi@kyungnam.ac.kr)

정수장 감시제어망의 관리와 보안개선을 위한 산업용 보안 L2스위치 개발 및 적용사례

The development of industrial secure L2 switch and introduction example for management and security improvement of supervisory control network in purification plant

김윤하1・유철2・오은3・김찬문3・박익동4・김용성5・최현주6*

Yunha Kim

1・Chool Yu

2・Eun Oh

3・Chanmoon Kim

3・Ikdong Park

4・Yongseong Kim

5・Hyunju Choi

6*1

한국수자원공사 창원권지사, 경상남도 창원시 성산구 충혼로 224번길 18, 51424

2

한국수자원공사 정읍권지사, 전라북도 정읍시 충정로 88, 56189

3

한국수자원공사 정보관리처, 대전광역시 대덕구 신탄진로 200, 34350

4

한드림넷 기술개발부, 서울특별시 구로구 디지털로 30길 28, 08389

5

경남대학교 바이오융합학부, 경상남도 창원시 마산합포구 경남대학로 7, 51767

6

경남대학교 MSC교육부, 경상남도 창원시 마산합포구 경남대학로 7, 51767

1

Changwon Office, K-water, 18, Chunghon-ro 224 beon-gil, Seongsan-gu, Changwon-si, Gyeongsangnam-do 51424, Repubilc of Korea

2

Jeongeup Office, K-water, 88, Chungjeong-ro, Jeongeup-si, Jeollabuk-do 56189, Republic of Korea

3

Management Information System Dept. K-water, 200, Sintanjin-ro, Daedeok-gu, Daejeon 34350, Repubilc of Korea

4

Technology Development Dept. HanDreamnet Corporation, 28, Digital-ro 30-gil, Guro-gu, Seoul 08389, Repubilc of Korea

5

School of Bioconvergence, Kyungnam University, 7, Kyungnamdaehak-ro, Masanhappo-gu, Changwon-si, Gyeongsangnam-do 51767, Repubilc of Korea

6

Department of Mathematics Science and Computer(MSC), Kyungnam University, 7 Kyungnamdaehak-ro, Masanhappo-gu, Changwon-si, Gyeongsangnam-do 51767, Repubilc of Korea

ABSTRACT

Recently, the advancement of information and communication technology(ICT) is expanding the connectivity through

Internet of Things(IoT), and the media of connection is also expanding from wire/cable transmission to broadband wireless

communication, which has significantly improved mobility. This hyperconnectivity has become a key element of the fourth

industrial revolution, whereas the supervisory control network of purification plants in korea is operated as a communication

network separated from the outside, thereby lagging in terms of connectivity. This is considered the best way to ensure

security, and thus there is hardly any consideration of establishing alternatives to operate an efficient and stable communication

network. Moreover, security for management of a commercialized communication network and network management

solution may be accompanied by immense costs, making it more difficult to make new attempts. Therefore, to improve

the conditions for the current supervisory control network of purification plants, this study developed a industrial security

L2 switch that supports modbus TCP(Transmission Control Protocol) communication and encryption function of the

1. 서 론

정수장의 감시제어시스템을 포함한 산업계의 제어 시스템은 일반적인 네트워크 형태가 아닌 전용선이나 VHF(Very High Frequency)등의 무선을 이용한 직렬통 신 형태를 주로 사용하고 있다. 따라서 제어시스템이 갖는 별도의 통신프로토콜로 구성되는 경우가 대부분 이다. 그러나 최근에는 IP(Internet Protocol) 기반의 정 보서비스가 발전하여 제어시스템 또한 IP 기반의 네 트워크를 구성하고 있으며, 고속으로 대용량 트래픽 전송이 가능하도록 발전하고 있다 (Lee et al., 2014;

Park et al., 2015). 또한 IP기반의 네트워크 개선 이전에 사용하던 비동기식 직렬통신방식은 전송데이터의 오류 발생시 자동으로 재전송을 요구하는 ARQ(Automatic Request for Repeatition) 프로토콜이 없었던 반면 IP 기반 의 네트워크는 ARQ 프로토콜(Go-back-N ARQ, Selective Repeat)을 제공하여 전송과정의 신뢰성이 크게 향상되 었다 (Oh and Park, 2017; Park and Choi, 2018a).

반면 통신 속도와 전송품질의 향상과 더불어 TCP/IP (Transmission Control Protocol/Internet Protocol)가 갖는 구조적인 취약점으로 인해 침해위협 또한 커졌고 네 트워크상의 연결성이 개선된 만큼 국소지역의 장애가 시스템 전체의 장애로 확산되는 등 관리적 개선방안 마련이 필요하게 되었다. 대표적인 관리체계로 연결 된 네트워크 설비의 실시간 운영정보를 취득하여 관 제할 수 있는 NMS(Network Management System)가 있 다. 이는 SNMP(Simple Network Management Protocol) 을 기반으로 각 스위치에서 취득되는 event log를 수 집하고 저장하며 port별 트래픽의 흐름과 연결 상태에 관한 정보를 실시간으로 제공함으로써 안정적인 망 운영을 가능하게 한다 (Pillafito and Tomarchio, 2000;

Rothenberg and Roos, 2008). 그러나 상용화된 NMS는 감시제어를 위한 시스템 보다 고가의 도입 과 운영비 용을 수반하고 전문적인 운영인력이 필요하기 때문에

폐쇄 망 운영을 기본으로 하는 정수장 제어시스템의 네트워크는 NMS 도입이 사실상 불가능한 실정이다.

또한 TCP/IP는 연결성을 중요시 하는 프로토콜로 전 송패킷이 암호화되지 않아 spoofing, sniffing 등의 해 킹을 통한 위/변조 공격에 노출되어 있고 전송매체의 resource를 점유하거나 통신자체를 방해하는 DoS(Denial of Service), loop 등의 악의적인 사이버 공격에 취약한 구조적인 문제점을 갖고 있다 (Ahn et al., 2015; Choi and Park, 2018b). 이를 보완하기 위해서는 통신망 내 부에 IP와 MAC(Media Access Control Addresser) 주소 를 등록하고 변경이 되지 않도록 고정하여 악의적인 공격자의 접속을 막도록 하는 접근제어 솔루션인 NAC(Network Access Control)이 필요하다. 또한 전문 내용의 위/변조를 방지하기 위해서는 암호화를 통해 암호화키 값이 일치하는 지정된 P2P(Peer to Peer) 구 간에서만 암호/복호화가 가능하도록 보완하여야 한다.

그러나 이러한 보완시스템 또한 제어시스템보다 고가 의 도입비용을 필요로 하고 각각 기능이 세분화되어 이를 관리하고 운영할 수 있는 전문 인력이 필요하여 도입에 어려움이 있다 . 이러한 어려움으로 인하여 제 어시스템의 네트워크는 사실상 공격에 그대로 노출되 어 있는 실정이다.

다만, 정수장의 제어시스템을 비롯한 산업용 네트워 크는 SCADA(Supervisory Control And Data Acquisition) 서버와 현장에 설치된 제어기 간의 정해진 host 간에 일정한 트래픽의 데이터가 흐른다 (Do et al., 2017;

Morgan, 2013; Rlaston et al., 2007; Yulia et al., 2016).

이러한 특성은 일반 인터넷 데이터와는 확연히 다른 특성으로 스위치의 ACL(Access Control List) 관리를 통해 IP+MAC 고정, 접근제어 등 다양한 보안정책을 운영할 수 있는 방안을 마련할 수 있다. 때문에 정수 장 감시제어용 네트워크는 다양한 인터넷 트래픽을 관제하고 감시하는 고가의 특화된 솔루션보다는 제어 시스템 트래픽 특성에 맞는 자동화된 방어기능을 탑 transmission section. As a result, the communication security performance improved significantly, and the cost for implementing the network management system using Historical Trend and information of HMI(Human Machine Interface) could be reduced by approximately KRW 200 million. The results of this study may be applied to systems for gas, electricity and social safety nets that are infrastructure communication networks that are similar to purification plants.

Key words: Network design, Secured switch, Network management, Service, Operations management

주제어: 네트워크 설계, 보안스위치, 망 관리, 서비스, 운영관리

재한 보안스위치와 이를 관제하는 손쉬운 관리시스템 이 필요하다.

따라서 본 연구에서는 정수장 운영여건에 적합한 암 호화 기능과 modbus TCP 프로토콜을 탑재하여 HMI와 통신 가능한 산업용 보안 L2스위치의 개발 및 관제시 스템 구축하였으며 실험을 통하여 연구 결과를 분석 및 고찰하였다.

2. 연구방법

2.1 현 정수장 감시제어망의 구성과 취약점

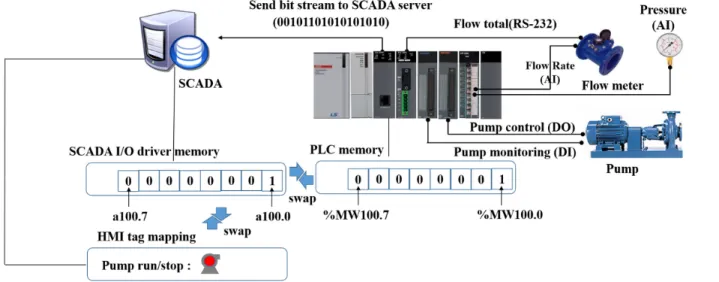

현 정수장 감시제어망은 산업현장의 중앙에서 감시 제어하는 HMI와 밸브, 펌프, 모터 등의 물리적인 actuator를 감시 제어하는 PLC(Programmable Logic Controller) 또는 RTU(Remote Terminal Unit)로 구성되 어 있다. HMI 상부시스템 PLC는 현장 감시제어 설비 로 부르며 제어대상의 상태와 물리량이 제어설비의 memory에 저장된다. memory는 ‘0’과 ‘1’ 2의 bit단위 표현된 디지털신호와 16 bit의 word 단위로 표현된 아 날로그신호가 디지털 코드 변환된 값을 갖게 된다. 정 수장 운영을 위한 상태감시와 제어명령은 HMI와 PLC 의 memory에 저장된 디지털 데이터를 공유(swap)하는 방식으로 이뤄진다. 여기서 memory swap은 TCP/IP 기 반의 네트워크상에서 메시지를 송/수신하는 구조로 동작하며 통신양은 사용하는 memory 크기만큼으로 제한된다. Fig. 1은 HMI에서 펌프의 동작 상태를 모니

터링 할 경우 데이터의 전송과정을 나타내고 있다. 여 기서 감시제어망 또한 TCP/IP 프로토콜을 주로 사용 하고 있으며 이는 연결지향성 프로토콜로 별도의 인 증과정 없이 출발지와 목적지의 IP 및 MAC 주소를 보고 네트워크 장비를 통해 전달되는 구조이다. 즉 전 달과정에 접속할 수 있고 패킷을 가로챌 수만 있다면 TCP/IP 프로토콜이 갖는 구조적인 보안취약점에 의해 메시지의 전송을 차단하거나 변조된 메시지를 전송하 여 충분히 제어시스템의 오작동을 유도 할 수 있다.

기반시설 통신망은 폐쇄 망으로 구성되어 있기 때문 에 외부에서의 접속을 어렵게 하고 있을 뿐으로 망 내부에서 발생하는 해킹 위협에 그대로 노출되어 있 는 구조이다. 따라서 인가된 사용자만이 네트워크에 접속할 수 있고 지정된 단말(host)간에 허가된 통신만 을 보장하며 전송과정의 메시지를 암호화를 통해 TCP/IP 프로토콜이 갖는 구조적인 취약점에 대한 보 완이 필요하다.

2.2 정수장 감시제어용 산업용 보안 L2스위치 개발

2.2.1 사용자 인증 및 보안기능 구현

본 연구에서 개발한 산업용 보안 L2스위치는 기본 적인 트래픽 분석을 통해 DoS, spoofing, scanning 공격 패킷을 탐지하고 차단하도록 switching 모듈에 별도의 보안모듈을 탑재하였다. 스위치의 포트에서 들어오는 inbound 패킷은 보안모듈을 통해 유해성 여부를 판단 하고 악의적인 행위의 패킷으로 탐지되면 폐기 되도록

Fig. 1. Diagram of SCADA structure and PLC.

Fig. 2. Block diagram of multi-function security L2 switch.

Fig. 3. Comparison of ACL filtering (left) and security filtering (right).

동작한다. 이는 일반적인 스위치에서 ACL 기반의 보 안정책이 출발지/목적지 사이의 연결성을 제한하는 것에 비해 유해한 행위 자체를 탐지하여 해당 패킷만 을 차단하는 방식으로 기존의 서비스에 대한 영향이 최소화 될 수 있도록 동작한다. 특히 유해트래픽이 발 생할 경우 복잡한 정책(policy rule)을 설정하지 않아도 패킷의 유해성을 판단하여 자동으로 차단할 수 있도 록 동작함으로써 전문적인 관리가 필요하지 않는다.

Fig. 2는 보안모듈을 내장한 스위치의 구조를 모식 화 하여 보여주고 있으며 , Fig. 3에서는 차단방법에 대한 차이를 나타내었다. 일반적인 스위치는 L2/L3 switching layer에서 패킷의 헤더 정보를 보고 미리 정의된 IP 또 는 port 기반의 정책에 의해 패킷을 차단 할 것인지 아니면 전송(forwarding)할 것인지로 동작한다. 반면 개발한 산업용 보안 L2스위치는 일반적인 L2/L3 switching layer위에 packet security layer가 있어서 정책 에 선언되지 않는 모든 패킷에 대한 유해성을 탐지하 여 차단과 전송을 시행한다. 따라서 보다 강력한 보안 성을 나타내며 별도의 security layer에서 패킷 필터링 이 수행됨에 따라 switching 과정의 delay가 일반 L2/L3 layer에서보다 최소화 될 수 있다.

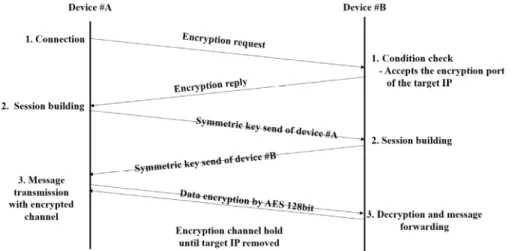

2.2.2 데이터 암호화 기능 구현

암호화는 장비 간 데이터 암호화를 위해 동작하도 록 별도의 프로토콜을 개발하였으며 Fig. 4는 프로토 콜의 동작 흐름을 보여주고 있다. 또한 암호화는 자동 으로 이뤄지며 보안 L2스위치의 암호화 포트에 암호 화가 가능한 IP가 있을 경우 동작한다. 출발지 IP가 암호화 가능한 포트에 있을 경우 device#A는 목적지 device#B로 target IP가 암호화 가능한지 요청한다. 동 일한 암호화 프로토콜이 있을 경우에는 해당 조건을 확인하고 응답이 없을 경우 암호화 없이 평문으로 통 신하도록 동작하여 이기종 장비와 기본적인 통신이 가능하도록 구성하였다. 암호화 가능 요청을 받으면 target IP가 암호화 가능 포트에 있는지 확인하며 조건을 충족할 경우 응답메시지를 회신한다. 여기서 암호화가

Fig. 4. The sequence chart for encryption communication.

가능한 port에 2개 이상의 IP가 감지될 경우 암호화 조건은 충족되지 않는다. 이는 1개의 port에 1개의 IP 만 암호화하고 hub로 확장될 경우 동작하지 않는다.

회신메시지를 받으면 출발지 IP의 포트에 암호화 킷 값을 생성하고 해당 복호화를 위한 대칭키 값을 목적 지 device#B로 전송하며 목적지 IP의 포트 또한 해당 암호화 킷값을 생성하고 복호화를 위한 대칭키 값을 출발지 device#A로 전송한다. 암호화키의 교환이 이뤄 지면 출발지 port와 목적지 port간에는 암호화 채널이 생성이 되고 입력된 패킷을 암호화 하여 네트워크를 통해 송/수신한다. 암호화 key는 채널 별로 각각 생성 되고 포트변경이 발생하지 않는 한 암호화 채널은 동 일한 동작을 유지한다. 또한 암호화는 AES(Advanced Encryption Standard) 128 bit로 암호화 된다. 이를 통해 전송과정에서는 패킷에 표시된 출발지와 목적지 주소 이외 암호화된 데이터만 존재하여 대칭키 없이 암호 화된 데이터의 내용을 해독할 수 없기 때문에 sniffing 과 spoofing을 기반으로 하는 위/변조 공격의 방어가 가능하다. 이 기능은 현재 시판중인 L2스위치에 없는 기능으로 별도의 VPN 장비를 사용해야 가능한 방식 이나 고가의 설치비용(3,000천원/대)이 필요하다. 그리 고 L2가 아닌 L3구간의 네트워크를 분리해야하는 번 거로움이 있다. 때문에 본 연구를 통해 개발된 L2스위

치는 암호화 기능을 내장함으로써 네트워크 분리와 분리된 네트워크 업 링크 사이의 해킹을 방지하는 효 과 및 설비 투자비를 절감할 수 있는 매우 큰 장점을 갖게 될 수 있다 .

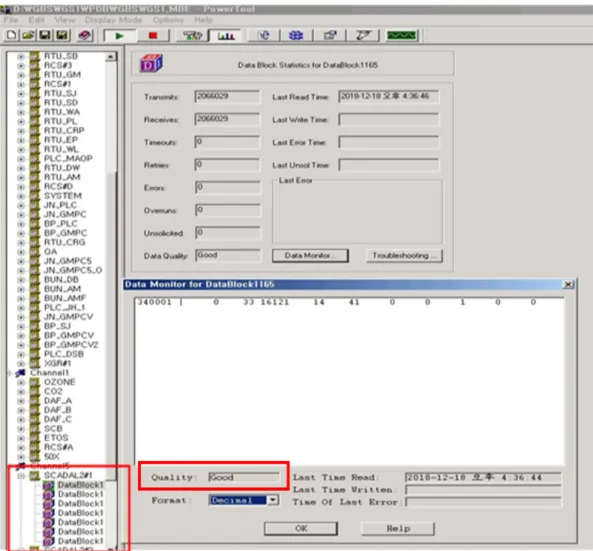

2.2.3 Modbus TCP를 통한 스위치 상태 모니터링 망 관리를 위한 실시간 감시기능을 위해 기존 스위 치에 없는 modbus TCP 통신 기능을 구현하였다. 스위 치에서 발생하는 트래픽, 보안로그 등을 digital 및 analog register에 저장하고 SCADA 서버에서 해당 정 보를 읽어갈 수 있도록 하였다. 종래의 스위치는 SNMP(Simple Network Management Protocol)를 이용하 여 메시지 형태로 전달되는데 관리중인 네트워크장비 의 상태와 설정을 text형태로 관리할 수 있도록 지원 한다. SNMP는 community 그룹에 대한 패스워드 인증 과 read only 또는 read write 기능 등 권한을 설정할 수 있어 강력한 보안 기능을 제공한다. 그러나 감시제 어시스템은 메모리에 저장된 값을 공유하기 때문에 SNMP기반의 메시지를 HMI를 통해 보여줄 수 없다.

따라서 스위치의 상태 정보를 메모리 공유할 수 있도 록 구성하였고, 다양한 이기종 장비(SCADA, PLC, DCS 등)에서 스위치의 정보를 읽어갈 수 있도록 산업 용 표준으로 자리 잡은 modbus TCP 프로토콜을 적용 Table 1. Digital coil register

Address Description Value

10000 Power Module#1 Mounting 0 : Unmounting 1 : Mounting 10001 Power Module#2 Mounting 0 : Unmounting 1 : Mounting

10002 Cooling FAN Mounting 0 : Unmounting 1 : Mounting

10003 Temperature Warning 0 : Normal 1 : HI(more than 70℃)

10004 Encryption Mode Status 0 : Disable 1 : Enable

10005 CPU Utilization rate Alarm 0 : Normal 1 : HI(more than 90%) 10006 Memory Utilization rate Alarm 0 : Normal 1 : HI(more than 90%)

10007 Cooling FAN Fault 0 : Normal 1 : Fault

10008 Power Module#1 Fault 0 : Normal 1 : Fault

10009 Power Module#2 Fault 0 : Normal 1 : Fault

10010 Telnet/SSH Connection 0 : No connection 1 : Connected

10011 Console Connection 0 : No connection 1 : Connected

10012 Reserved Add in the future

10013 Reserved Add in the future

10014 Reserved Add in the future

10015 Reserved Add in the future

Fig. 5. Modbus block diagram of multi-function secure L2 switch.

하였다. 여기서 HMI를 통해 스위치의 상태 감시 기능 을 구현함으로써 고가의 NMS 솔루션이 제공하는 트 래픽 모니터링 기능과, 경보 기능을 대체하여 망 관리

체계를 구축하는 비용을 획기적으로 절감할 수 있을 것이다. Fig. 5에 modbus 구조도를 나타내었다. SNMP 에서 취득되는 데이터를 modbus register에 저장할 수 있도록 구성 하였으며 취득 가능한 정보는 digital 코 일 16개, analog 486개 워드로 구성되며 세부 내용은 Table 1과 Table 2에서 보는 것과 같다.

3. 결과 및 고찰

3.1 정수장 감시제어망에서의 유해트래픽 차단 시험 결과

K-water 반송정수장에 Fig. 6과 같이 개발한 L2스위치를 Table 2. Analog register

Address Description Value

40001 CPU utilization rate 0~100(%)

40002 Total memory Mbyte

40003 Used memory Mbyte

40004 Temperature -40~100(℃)

40005 Power module status 0 : Unmounting 1 : Fault

40006 Cooling fan status 0 : Normal, 1~n : Faulted fan qantity

40100 Port#1 link status 0 : Down, 1 : Up

40101 Port#1 link speed 0 : 10M, 1 : 100M, 2 : 1G, 3 : 10G, 4 : 40G Middle omission

40300 Port#1 Input packets amount 0 ~ 999,999,999k per 5 minutes(4words) 40304 Port#1 Input bytes amount 0 ~ 999,999,999k per 5 minutes(4words) 40308 Port#1 Output packets amount 0 ~ 999,999,999k per 5 minutes(4words) 40312 Port#1 Output bytes amount 0 ~ 999,999,999k per 5 minutes(4words)

Middle omission

42001 Loop detect count 0 ~ 65,553

42002 Arp spoofing detect count 0 ~ 65,553

42003 DoS attack count 0 ~ 65,553

42004 Scan attack count 0 ~ 65,553

42005 Real time used IP count 0 ~ 65,553

42006 Real time blocked IP count 0 ~ 65,553

42007 Remote login count/day 0 ~ 65,553

42008 Console login count/day 0 ~ 65,553

42009 Remote login failures count/day 0 ~ 65,553

42010 Console login failures count/day 0 ~ 65,553

42011 System up times 0 ~ 999,999,999ksec

42013 Final date of configure change 0000-00-00(ASCII)

42015 Detected count of real time harmful packets 0 ~ 999,999,999,999

42019 Drop count of real time harmful packets 0 ~ 999,999,999,999

설치하고 window 기반의 DoS 공격 툴인 AttackPacket (Ver 2.6.1.0)을 이용하여 실제 공격을 가하였다. 시험 결과 유해트래픽 차단기능을 해제할 경우 ping loss가 발생하는 것을 확인하였고 차단기능을 활성화 시킨 뒤에는 ping loss가 발생하지 않는 것을 확인하였다.

Table 3에 유해트래픽 차단 기능을 활성화시키기 전/

후의 시험결과를 나타내었다. 여기서 단일 PC를 이용 한 공격에도 유해트래픽의 차단 및 통제 기능이 없는 경우에는 회선 장애가 38%이상 증가함을 알 수 있다.

DDoS(Discrete Denial of Service)와 같이 다수의 PC에 서 유해트래픽이 발생하거나 loop로 인한 이상 트래픽 이 확산될 경우에는 공격과 동시에 회선이 끊어지는 것과 동일한 증상이 나타나게 된다. 반면 유해트래픽 의 차단 기능을 활성화 시킬 경우 유해트래픽으로 인 한 회선 장애는 발생하지 않았다. 즉 forwarding이 필 요한 패킷의 연결성은 보장하면서 유해트래픽을 선별 적으로 차단(제거)하는 형태의 트래픽 흐름제어가 망

내부의 보안성을 크게 향상 시킬 수 있음을 입증하는 것이다.

3.2 이중화 및 재 연결 안정성 결과

K-water 반송정수장에 Fig. 7와 같이 비 암호화 설 비인 L3스위치를 경유하며 스위치 이중화와 server teaming 등 이중화 구조 변경 시에도 end to end 간의 암 호화 채널이 정상적으로 유지되는지 확인하였다. 초기 암호화 채널은 developed L2#1의 port#1과 developed L2#3의 port#6 간의 암호화 이고 정상적인 통신(ping) 이 지속되었다. 이후 통신 중인 SCADA server의 LAN 케이블을 제거하며 teaming에 연결된 업 링크로 암호 화 채널이 변경되면서 ping loss 1이하로 안정적인보 안 채널이 연결되고 있는 것을 확인할 수 있었으며 결과를 Table 4에 나타내었다. 본 연구를 통한 암호화 채널의 연결성은 ping loss 1개 이하의 시간 인 대략 3 Fig. 6. System configuration diagram for harmful traffic blocking test.

Table 3. Test result of before and after the blocking function is activated

Division Loss Result

Disabled 38.6%

Division Loss Result

Enabled 0%

Fig. 7. System configuration diagram for patch encryption test.

초 이내의 시간에 연결되는 성능을 확인할 수 있었다.

이는 개발한 L2스위치의 암호화 프로토콜이 상용화된 VPN 장비에 비해 인증과정이 간소화됨에 따라 신속 한 서비스 연결이 가능하였다. 일반적으로 VPN 장비 의 회선 장애 후 통신 복구까지 시간이 5분 이상임을 감안할 경우 본 연구를 통한 산업용 L2는 무 중단 서 비스를 요구하는 DB 기반의 정보서비스에도 적용이 가능한 우수한 성능을 나타내고 있음을 확인하였다.

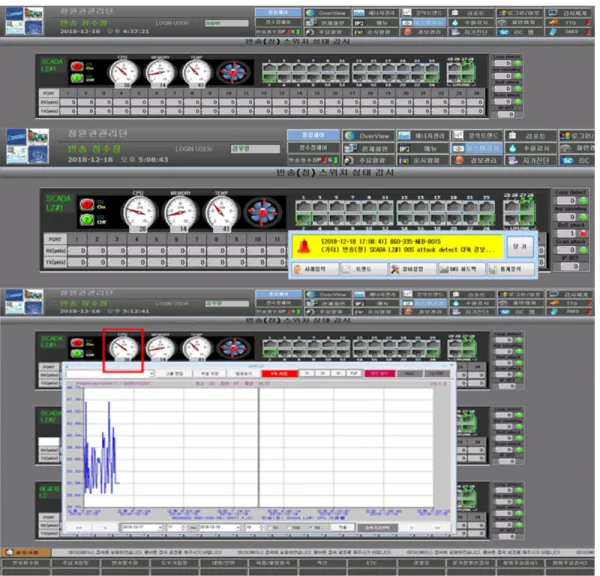

3.3 HMI 연동 시험결과