1. 서 론

최근 전 세계적으로 4차 산업혁명과 관련하여 인공지능, 빅데이터, IoT, 클라우드, 자율주행, 지능형 로봇 등의 기술이 급격히 발전하고 있다. 또한 이러한 최신 기술을 이용한 기존에 없었던 새로운 산업 분야와 제품들이 만들어지고 있으며 5G와 고속 인 터넷을 기반으로 편리하고 다양한 정보 서비스들이 시장을 선점하기 위해 치열한 경쟁을 하고 있다. 이러한 경쟁 속에서 악의적 이고 불법적인 정보 해킹을 위해 서버나 네트워크에 대한 다양한 침입 또는 공격들이 끊임없이 이루어지고 있다. 대표적인 침입 또는 공격 기법으로 공격전 ping sweep, port scan을 이용한 사전 탐색 공격, 헤더 조작과 단편화(header manipulation and fragmentation)를 이용한 침입 탐지 시스템 또는 방화벽을 우회하는 공격, IP 주소 위장 공격, 브로트캐스트 증폭 공격(broadcast amplification attacks: smurf), 트래픽 흐름을 엉뚱한 방향으로 바꾸거나 막는 라우팅 공격(routing attacks), 침입한 흔적을 숨기

Research Article,

pISSN : 2287-8920

https://doi.org/10.22716/sckt.2020.8.3.026

네트워크 침입 탐지를 위한 데이터의 시각화에 대한 연구

박승균1

1신한대학교 IT 융합공학부 교수

A Study on Visualization of Data for Network Intrusion Detection

Seungkyun Park1

1Professor, School of IT Convergence Engineering, Shinhan University

1

Corresponding author: skpark@shinhan.ac.kr

Received September 7, 2020; Revised September 9, 2020; Accepted September 10, 2020

ABSTRACT

최근 국가 간 또는 기업 간 첨단 ICT 기술 경쟁이 매우 심화되고 있으며 운영 중인 서버와 네트워크에 대한 다양한 해킹과 공격도 증가 하고 있는 추세이다. 이러한 문제를 해결하기 위해 네트워크 침입 탐지 기술은 가장 기본적이며 핵심적인 부분이다. 그러나 현재 사용 되고 있는 대부분의 침입탐지 시스템들은 이전에 탐지 되었던 침입 또는 공격 유형을 기반으로 그 특징이 일치하는 침입 또는 공격 데 이터에 대해서만 차단하는 구조이다. 이것은 새로운 유형의 침입 또는 공격에 대해 심각한 보안 상의 문제를 일으킬 수 있는 단점을 갖 고 있다. 따라서 새로운 유형의 네트워크 침입 또는 공격 데이터의 특징을 정확히 분석하고 추출하는 과정이 필요하다. 본 논문에서는 머신러닝 기반의 악성코드 분류 모델 연구에서 일부 사용되고 있는 데이터의 시각화 방법을 네트워크 침입 또는 공격 데이터를 이미 지화 하는데 사용하였다. 또한 데이터의 특징을 선택하고 신뢰성 있는 침입 탐지를 위해 CNN을 사용하여 실험 및 분석을 하였다.

In recent years, competition for advanced ICT technologies between countries or companies is intensifying, and various hackings and attacks on servers and networks in operation are also increasing. To solve this problem, network intrusion detection technology is the most basic and essential part. However, most of the intrusion detection systems currently in use are structured to block only intrusion or attack data with matching characteristics based on the type of intrusion or attack previously detected. This has the disadvantage of causing serious security problems for new types of intrusions or attacks. In this paper, the visualization method of some data used in machine learning-based malicious code classification model research was used to image network invasion or attack data.Also, the characteristics of the data were selected and experimented and analyzed using CNN for reliable intrusion detection.

Keywords: Network Intrusion, Attact, Detection, Visualization, Convolutional Neural Network

Ⓒ 2020 by The Society of Convergence Knowledge. This is an Open Access article distributed under the terms of the Creative Commons Attribution

Non-Commercial License (http://creativecommons.org/licenses/by-nc/4.0/) which permits unrestricted non-commercial use, distribution, and reproduction in

any medium, provided the original work is properly cited.

고 해킹하는 rootkit, IP 주소를 빼앗아 권한을 얻는 IP spoofing, 네트워크를 통과하는 패킷의 정보를 엿보는 packet sniffing 등

이 있다[1,2]. 이러한 다양한 침입 또는 공격들을 막기 위해 방화벽(Firewall) 또는 침입탐지 시스템(Intrusion Detection System)

을 필요로 한다. 방화벽이 인가된 인터넷 서비스와 허용된 호스트에 대해서만 접근을 허락하는 시스템이라면 침입탐지 시스템 은 호스트나 네트워크 시스템에서 탐지된 과거 기록을 바탕으로 접근을 차단하는 방식이다. 이러한 침입탐지 시스템은 침입 데 이터 수집을 기준으로 호스트에서의 사용자 정보, 감사 기록 등을 분석하여 탐지하는 HIDS와 네트워크 패킷을 분석하여 탐지하 는 NIDS로 구분된다.

침입탐지 기술은 비정상 탐지(Anomaly detection)와 오용 탐지(Misuse detection) 크게 두 가지가 있다[3]. 오용 탐지는 기존 에 탐지되었던 특정 침입 또는 공격 데이터 패턴을 이용하여 패턴이 일치하는 데이터를 찾아 차단하는 방식이며 만약 공격 패턴 을 조금만 변경해도 탐지가 되지 않는 단점을 갖고 있다. 비정상 탐지는 침입 또는 공격 행위가 발생 하지 않았을 때의 정상적 데 이터를 학습하여 정상적인 데이터 패턴을 벗어나는 데이터를 찾아 침입 또는 공격으로 판단하여 차단하는 방식으로 오용탐지 기법을 회피하는 우회 공격을 차단할 수 있다. 비정상 탐지 기술은 시스템 스스로 학습하고 탐지하는 것이 핵심으로 최근 머신러 닝(machine learning)이나 딥러닝(deep learning)과 같은 인공지능 기술을 이용한 네트워크 침입 탐지 시스템에 대한 연구가 활 발히 이루어지고 있다[4-8].

일반적으로 머신러닝 또는 딥러닝을 기반으로 한 침입탐지 기술은 데이터 수집, 데이터 전처리, 특징 추출 및 선택, 학습, 분류 및 예측 단계로 구성된다. 침입 탐지 시스템에서는 미리 결정해 놓은 침입 또는 공격 유형의 특징과 정상적인 유형의 특징들이 사용된다. 침입 탐지 시스템에서 침입 또는 공격과 관련된 신뢰성 높은 탐지 모델을 만드는 것이 반드시 필요하다. 이를 위해 기 존에 수집된 데이터로부터 침입 또는 공격 특징들을 추출하고 선택하는 것은 시스템 성능과 관련하여 매우 중요하다고 볼 수 있 다. 데이터 전처리는 어떤 특징이 중요하고 그것을 학습에 이용할 때 어떤 탐지 결과를 얻을 수 있는지를 결정할 수 있는 가장 기 본적이고 중요한 과정이라고 할 수 있다. 데이터 전처리 과정에서 데이터의 시각화를 통해 악성코드를 실행시키지 않고 머신러 닝 또는 딥러닝을 이용하여 분류 및 탐지하는 연구들이 있었다[6-9].

본 논문에서는 악성코드 탐지 기법에서 사용되었던 데이터 시각화 방법을 이용하여 침입 또는 공격 데이터 패턴을 시각화하 여 분류 및 차단할 수 있는 방안을 제안한다. 제안된 방안은 데이터 전처리 과정에서 새로운 공격 유형에 대한 추가적 분석 과정 이 필요하지 않으므로 허용되지 않은 서버나 네트워크 접근을 좀 더 빠르게 차단할 수 있을 것으로 기대된다. 제안 방안에 대한 분석 및 평가는 악성코드 시각화에 사용되었던 방식과 같은 CNN (Convolutional Neural Network)을 사용하였다. 본 논문은 2 장에서 데이터 전처리 과정에서의 데이터 시각화 연구들에 대해 살펴보며 3장에서는 KDD CUP 1999 dataset을 이용한 시각화 과정을 소개하고 4장에서는 CNN을 이용한 실험 및 분석 마지막 5장은 결론으로 구성하였다.

2. 관련 연구

CNN (Convolutional Neural Network) 기반 악성코드의 이미지화 연구[7]는 악성코드 바이너리 정보에서 각 바이트를 8–bit gray csale 이미지의 한 픽셀로 변환하는 방식을 사용하였다. 이미지화된 악성코드는 이미지 각각에 고유의 특징이 나타나는 특 징을 이용하여 악성코드 패밀리를 분류하는 기법을 제안하였다. 제안된 모델 구조는 악성코드 이미지를 CNN에 학습시켜 악성 코드 패밀리 분류기로 사용할 수 있도록 악성코드를 이미지로 변환시키는 변환기와 악성코드를 예측할 수 있는 CNN으로 구성 된 다. 제안된 패밀리 분류기의 입력 이미지 크기는 256 x 256 (65536 bytes)이므로 악성코드의 이미지의 크기를 변환하는 과정 이 필요하다. 악성코드 파일을 정사각형 모양의 이미지로 변환시키기 위해 이미지의 한 변 길이는 악성코드 전체 파일 크기 값에

연산을 수행하고 ceil 함수를 적용하면 구할 수 있다. 예를 들어 악성코드 크기가 S 일 때 이미지 한 변 길이는 식 (1) 과 같다.

(1)악성코드 이미지는 W x W 크기로 변환되며, 만약 악성코드의 크기가

인 경우 부족한 바이트는 0으로 채워 같은 크 기의 이미지를 만든다. 제안된 시스템의 분류 성능 실험을 위해 Microsft Malware Classification Challenge(Big 2015) dataset 과 VXHeaven의 2010 virus collection dataset 두 가지를 사용하였다. Fig. 1은 마이크로소프트의 데이터 셋의 악성코드를 이미 지화 한 것이다. 두 가지 실험 모두 데이터 셋을 10등분하여 10회 반복하여 평균값을 구하는 실험을 하였다. 실험을 통해 악성코 드를 분류하는 정확도는 각각 96.2%와 82.9% 이었다.Fig. 1. Example malware image of microsoft dataset

바이너리 시각화와 기계학습을 이용한 연구[8]에서는 악성코드의 바이너리 시퀀스를 이용 이미지를 생성하기 위해 바이너리 시퀀스 1바이트는 좌표 <x, y> 에 대응된다. 악성코드 바이트 시퀀스에 대해 1바이트씩 이동하여 얻은 각각의 좌표에 해당하는 위치의 값을 1 증가 시킨다. 예를 들어 시퀀스 <00 00 01 00 00>인 경우 <00, 00>, <00, 01>, <01, 00>, <00, 00>의 좌표와 식(2) 와 같은 2차원 데이터를 구할 수 있다.

∙ ∙ ∙

∙ ∙∙

∙∙ ∙∙

∙∙

∙ ∙ ∙

∙ ∙∙

∙∙ ∙∙

∙∙

∙ ∙ ∙

∙ ∙∙

∙∙ ∙∙

∙∙

∙ ∙ ∙

∙ ∙∙

∙∙ ∙∙

∙∙

∙∙∙

(2)출력되는 이미지의 형식은 24비트 비트맵을 사용하며 각 24비트는 하나의 픽셀에 1대 1로 대응되며 데이터의 손실 없이 출력 과 재사용에 용이하다는 이점이 있다. 제안된 시스템의 분류 성능 실험을 위해 Microsft Malware Classification Challenge dataset을 사용하였다. 학습용 데이터는 9개의 악성코드 패밀리를 포함하고 있으며 각 패밀리별 이미지 결과를 만들었다. Fig. 2 는 악성코드 패밀리별 이미지화한 결과의 일부를 나타낸 것이다. 실험은 머신러닝의 Random forest-Weka와 딥러닝의 CNN

Ramnit

Lollipop

Fig. 2. Bynary visualization results by malware family

(Convolutional Neural Network)-Keras를 이용하였다. 분류 정확도는 각각 97.05%와 98.94%으로 CNN 기법이 다소 높게 나 온 것을 확인하였다.

3. 침입 데이터 모델

일반적으로 침입 탐지 시스템은 공격 유형과 정상 유형을 분류하는 지도학습 방식이다. 침입 데이터 모델에는 분류할 카테고 리별 특징(Feature)과 공격/정상을 구분하는 라벨(Label)을 지정해 주어야 한다. 다양한 공격 유형에 따라 다른 대응을 한다면 다중 클래스 분류(Multi-Class Classification)가 필요하다.

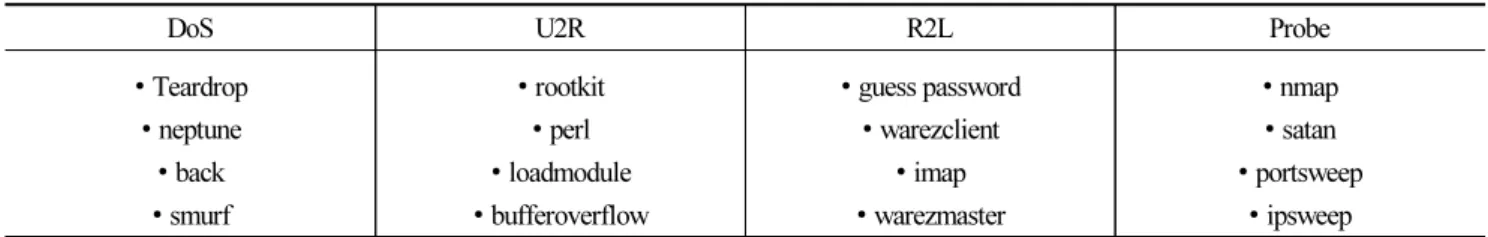

악성코드 데이터셋에 비해 비정상적인 서버나 네트워크 접근과 관련된 보안 관제 데이터셋은 많지 않다. 다양한 공격 유형의 종류와 특징들을 모아둔 데이터 셋 중 대표적인 것이 KDD Cup 1999 dataset이다[13-15]. 이것은 MIT Lincoln 연구소에서 미국 공 군의 LAN을 테스트하기 위해 데이터를 생성한 것으로 Table 1은 4가지 범주의 DoS, U2R, R2L, Probe 공격 유형들을 나타내고 있다.

Table 1. Classification of attack type based on way attack

DoS U2R R2L Probe

∙ Teardrop

∙ neptune

∙ back

∙ smurf

∙ rootkit

∙ perl

∙ loadmodule

∙ bufferoverflow

∙ guess password

∙ warezclient

∙ imap

∙ warezmaster

∙ nmap

∙ satan

∙ portsweep

∙ ipsweep

∙ DoS (Denial-of-Service): 서비스 거부 공격은 대상 시스템의 자원을 부족하게 만들어 정상적인 서비스를 하지 못하게 하는 악의적 공격

∙ U2R (User to Root): 시스템 관리자 권한(Root account 을 얻기 위해 시도하는 공격

∙ R2L (Remote to Local): 권한 없는 사용자가 외부에서 접근 권한을 얻으려 시도하는 공격

∙ Probe: 실제 공격을 시도하기 전 시스템의 사전 정보를 수집하는 공격

여기에는 특징의 이름(Feature Name)을 모아 놓은 데이터, 전체 데이터 셋 중 10%의 양만 가진 셋 그리고 전체 데이터 셋 등 으로 구성되어 있다. Fig. 3은 kddcup.data_10_percent.gz 파일의 일부를 나타낸 것이다.

Fig. 3. Part of kddcup.data_10_percent.gz

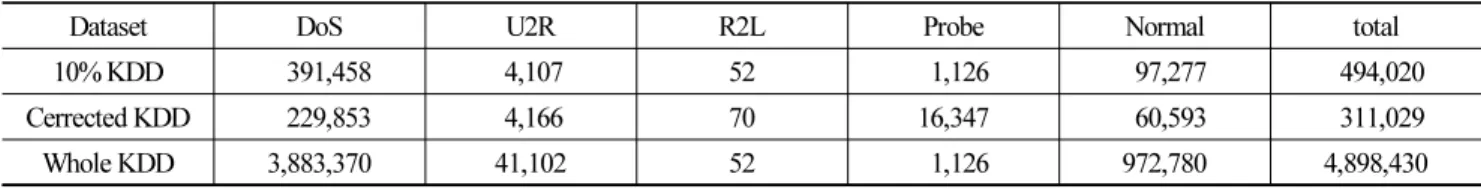

그림의 데이터 셋에는 494,021개의 정상 및 공격 유형의 데이터가 섞여 있으며 데이터의 특징은 duration, protocol_type, service …outcome 등 41개가 있다. 마지막 outcome은 데이터의 유형을 분류하기 위한 라벨(Label)을 나타내며 nomal, netpune, murf 등 23개가 있다. Table 2는 41개의 특징(Feature)중 일부를 설명해 놓은 것고, Table 3은 KDD Cup ‘99 dataset 종 류별 공격 샘플 수를 나타내고 있다.

Table 2. List of KDD Cup ‘99 fetures with their description

No Feature Description No Feature Description

1 duration duration of connection 9 num_outbound_cmds number of outbound commands in an ftp session

2 protocol type connection protocol(e.g. TCP, UDP, ICMP) 10 is_guest_login 1 if the login is a “guest” login; 0 otherwise

3 service destination service 11 count number of connections to the same host as

the current connection in the past two seconds 4 flag status flag of the connecton 12 serror_rate % of connections that have “SYN”' errors 5 num_failed_logins number of failed login attempts 13 rerror_rate % of connections that have “REJ”' errors 6 logged_in 1 if successfully logged in; 0 otherwise 14 same_srv_rate % of connections to the same service 7 num_root number of “root” accesses 15 diff_srv_rate % of connections to different services 8 num_access_files number of operations on access control files 16 srv_diff_host_rate % of connections to different hosts

Table 3. Basic characteristics of KDD Cup ‘99 intrusion detection dataset in terms of number of sample

Dataset DoS U2R R2L Probe Normal total

10% KDD 391,458 4,107 52 1,126 97,277 494,020

Cerrected KDD 229,853 4,166 70 16,347 60,593 311,029

Whole KDD 3,883,370 41,102 52 1,126 972,780 4,898,430

본 논문에서는 편의상 kddcup.data_10_percent으로부터 얻은 데이터들을 공격 유형에 따라 분류하고 딥러닝의 학습 및 분류 모델로 사용하기 위해 바이너리 시각화 기술[7-9]을 적용하였다. Fig. 4는 3가지 공격 유형에 따른 데이터의 이미지 산출물이다.

smurf warezclient neptune

Fig. 4. Sample of images by attack type

4. 실험 및 분석

실험 환경과 방식은 악성코드를 분류하기 위해 바이너리 시각화 연구[8]에서 사용하였던 방식으로 진행하였다. 그에 따라 CNN으로는 keras를, 검증 방식으로는 10-fold cross-validation을 사용하였다. 실험환경은 다음과 같다.

∙ OS: 윈도우 10 (64bit)

∙ CPU: Intel Core i5-4570 3.2GHz

∙ RAM: 8G

∙ GPU: NVIDIA Geforce GT625

∙ Python 3.8.5

분류 실험은 이미지를 3개의 채널(Red, Green, Blue)로 분리하여 진행하였다. 일반적으로 네트워크 침입 탐지 시스템의 성능 척도로 사용되는 탐지율(Detection Rate)과 오탐률(False Positive Rate)이 사용되며 다음과 같다[10-12].

탐지율 탐지한공격수 전체공격수

(3)오탐율 공격을정상으로판단한수 정상으로판단한수

(4)탐지율이 높다는 것은 공격을 제대로 탐지해 내고 있다는 의미로 침입 탐지 시스템의 가장 중요한 요소이다. 반면 오탐율이 높 다는 것은 실제 공격을 판단해 내지 못하고 있음을 나타낸다. 탐지율과 마찬가지로 성능 평가의 중요한 척도 중 하나이다. Table 4 는 Table 3에 있는 10% KDD dataset으로부터 공격 유형별 분포만을 따로 살펴 본 것이다.

Table 4. Distribution by attack type

DoS U2R R2L Probe Normal total

391,458 (79.24%)

4,107 (0.83%)

52 (0.01%)

1,126 (0.28%)

97,277

(19.69%) 494,020

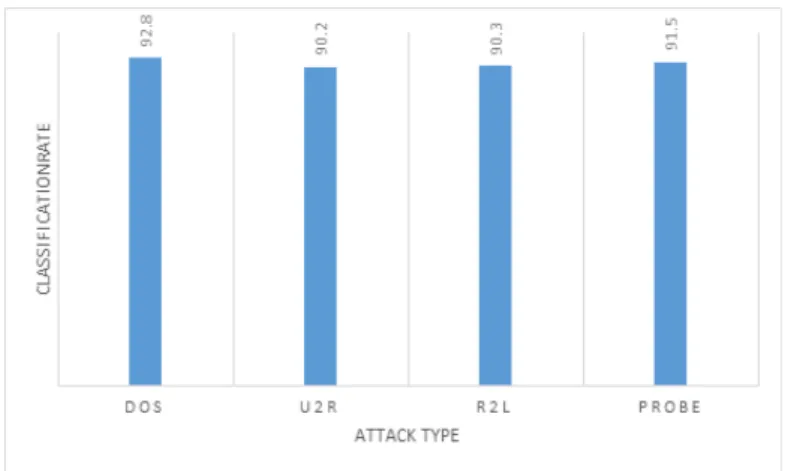

성능 평가는 41개의 특징 중 하나를 분류하는 실험으로 악성코드 시각화와 비교하기 위해 단순히 분류 정확도만을 사용하였 다. 여기서 분류 정확도는 침입 탐지율과 같은 것이며 전체 테스트 데이터로부터 악성코드나 침입 데이터를 분류한 개수를 의미 한다. Fig. 5는 공격 유형에 따른 분류 정확도를 나타낸 것이다. Table 5는 공격 유형별 분류 정확도의 평균 값과 악성코드 데이터

Fig. 5. Classification rate of attack

에 대한 분류 정확도를 비교한 값을 나타낸다. 일반적으로 악성코드는 텍스트, 오디오, 비디오 등의 다양한 형태로 존재하며 데 이터의 크기 또한 상당히 가변적이어서 이미지화 이후의 크기가 일정하지 않는 문제도 갖고 있다. 추가적으로 크기의 재조정이 필요할 때도 있다. 이와 비교하여 네트워크 침입 또는 공격 데이터는 시스템 로그 형태이기 때문에 그 형태와 크기가 악성코드에 비해 상대적으로 단순하고 작다. 이러한 이유로 악성코드 시각화와 로그 데이터의 시각화를 이용한 실험은 어떤 기준의 절대 값 을 가지고 비교하는 것은 쉽지 않다. 그러나 만약 침입 또는 공격 징후를 갖는 데이터의 시각화를 개선하여 정확도를 높일 수 있 다면 충분히 효용성이 있을 것으로 예상된다.

5. 결 론

최근 인공지능, 빅데이터, IoT, 클라우드 등 최신 기술과 함께 인터넷의 급격한 발전과 5G 기술 도입으로 네트워크 트래픽이 급증하고 있는 추세이다. 이와 함께 국가간, 기업간 경쟁이 심화됨에 따라 악의적인 목적의 트래픽도 증가하고 있어 정보 보호와 시스템 보호가 더욱 필요해 지고 있다. 급격히 늘어나고 있는 악의적 목적의 트래픽 중 악성코드가 상대적으로 많으며 이를 빠르 고 정확하게 분류해 내기 위한 딥러닝 기반 연구들이 많이 진행되고 있다. 특히 악성코드의 시각화는 다루기 까다로운 악성코드 를 안전하게 처리할 수 있게 하고 이미지에 특화된 딥러닝 기술인 CNN을 이용하여 빠르게 분류해 낼 수 있음이 여러 연구들을 통해 어느 정도 증명되었다. 본 논문에서는 이러한 검증된 악성코드 시각화와 CNN을 네트워크 침입 또는 공격 데이터 탐지에 동일 시스템을 쓸 수 있는지 실험을 통해 살펴보았다. 실험 결과에서 침입 또는 공격 데이터에 대한 분류(탐지) 정확도가 낮은 것 은 특징 선택(Feature Selection)을 위한 데이터의 크기가 충분하지 못하기 때문이라고 추론하고 있다. 원인 분석을 위해 공격 데 이터 이미지화에 사용되는 파일 형식을 BMP, JPG, PNG 등 좀 더 다향하게 적용하는 실험과 CNN(Convolutional Neural Network) 뿐만 아니라 RNN(Recurrent Neural Network), LSTM(Long Short Term Memory Network) 등의 다른 딥러닝을 사 용하는 연구도 함께 진행할 것이다. 이러한 추가 실험 및 연구를 통해 공격 데이터에 대한 이미지화 방안이 악성코드와 같은 수 준의 정확도가 된다면 하나의 시스템에서 동일 자원을 이용하는 편리하고 효과적인 보안 시스템을 구축하고 관리하는 것이 가 능할 것으로 기대된다.

Acknowledgement

※ 본 논문은 2019년도 신한대학교 학술연구비 지원으로 연구되었음.

References

1. 정보흥, 임재덕, 김영호, 김기영, “IPv6 환경의 보안 위협 및 공격 분석”, 전자통신동향 분석, 제22권 제1호, pp.37-50, 2007.

2. 김동훈, 손인수 “네트워크 침입탐지 기술 연구”, 전자공학회 논문지, 제56권 제8호, pp.773-782, 2019.

3. R. A. Kemmerer, and G. Vigna, “Intrusion Detection- A Brief History and overview“, Computer, Vol. 35, No. 4, pp.27-30, 2002.

Table 5. Experiment result

침입 또는 공격 데이터 악성코드 데이터

탐지율 91.2% 98.94%

오탐율 8.8% 1.06%

4. 이식, 김동훈, 조영훈, 명준우, 문다민, 이재구, 윤명근, “머신러닝 기반 보안데이터 분석 연구”, 정보보호학회지, 제29권 제3호, pp.6-13, 2019.

5. A. H. Fares, M. I. Sharawy, H. H. Zayed, “Intrusion Detection: Supervised Machine Learning”, Journal of Computing Science and Engineering, Vol. 5, No. 4, pp. 305-313, 2011.

6. M. Du, F. Li, G. Zheng, and V. Srikumar, “DeepLog: Anomaly Detection and Diagnosis from System Logs through Deep Learning”, Proceedings of ACM CCS'17

7. 석선희, 김호원, “Convolutional Neural Network 기반의 악성코드 이미지화를 통한 패밀리 분류”, 정보보호학회 논문지, 제 26 권 제1호, pp.197-208, 2016.

8. 지환태, 임을규, “ 바이너리 시각화와 기계학습을 이용한 악성코드 분류”, 한국정보과학회 학술발표논문집, pp. 1084-1086, 2017.

9. 이우호, 노봉남, 정기문 “네트워크 데이터 정형화 기법을 통한 데이터 특성 기반 기계학습 모델 성능 평가”, 정보보호학회논문 지, 제29권, 제4호, 2019.

10. T.-T.-H. Le, J. H. Kim, J. H. Kim, and H. Kim, “An Approach to Build an Efficient Intrusion Detection Classifier”, Journal of Platform Technology, Vol. 3, No. 4, pp. 43-52, 2015.

11. P. Gifty Jeya, M. Ravichandran, and C. S. Ravichandran, “Efficient Classifier for R2L and U2R Attacks”, International Journal of Computer Applications, Volume 45– No.21, 2012.

12. H. S. Huang, “Supervised feature selection: A tutorial”, Artificial Intelligence Research, Vol. 4, No. 2, 2015.

13. http://kdd.ics.uci.edu/databases/kddcup99/kddcup99.html

14. M. Tavallaee, E. Bagheri, W. Lu, and A. A. Ghorbani, “A Detailed Analysis of the KDD CUP 99 Data Set”, 2009 IEEE Symposium on Computational Intelligence for Security and Defense Applications

15. M. K. Siddiqui and S. Naahid, “Analysis of KDD CUP 99 Dataset using Clustering based Data Mining”, International Journal of Database Theory and Application, Vol.6, No.5, pp.23-34, 2013.