오늘날 정보통신 시장의 급속한 성장으로 보안이 중요시되는 환경을 맞이하게 되었으며, 특히 첨단과학기술정보를 보유하고 있는 우리들에게는 네트워크와 데이 터를 보호하기 위한 많은 노력을 기울여야 되는 시점입니다.

현재의 방화벽이나 바이러스 백신 제품에 의존하는 것만으로는 이제 중요 자산 과 첨단과학기술정보를 안전하게 보호할 수 없는 현실이며, 특히 오늘날의 보안 전 문가들은 고의적이든 실수이든 내부 네트워크 위험이 외부 위협보다 훨씬 더 위험 할 수 있다는 사실에 주목하고 있습니다.

홈페이지 서버는 첨단과학기술정보를 뿐만 아니라, 개인정보까지 보유하고 있 는 중요한 서버이며, 홈페이지 어플리케이션 측면의 보안성뿐만 아니라 홈페이지 서버의 시스템 측면의 보안성도 같이 높여야 외부 위협뿐만 아니라 내부 위협으로 부터도 중요 정보를 보호 할 수 있을 것입니다.

이에 과학기술정보보호센터(S&T-SEC)는 현재 운용되고 있는 웹 서버 보안 관 리와 웹 응용프로그램 보안 관리, 데이터베이스 보안 관리에 대하여『보안 책임자』

가 자체적으로 서버 취약점을 관리 할 수 있도록 웹 서버 보안 점검 사항을 제시 하고 별첨에는 각 항목 별 체크리스트를 제공하여 보안점검 시 활용할 수 있도록 합니다.

2007. 11. 30 과학기술정보보호센터장

황 일 선

2007년 11월 30일

주관연구기관명 : 한국과학기술정보연구원

주관연구책임자 : 황일선 (고성능연구망사업단 단장) 참 여 연 구 원 : 이혁로(선임기술원) 박학수(선임연구원)

이행곤(선임연구원) 정기문(연 구 원) 최상수(연 구 원) 이호선(연 구 원)

웹 서버 운영 관리를 위한

보안 매뉴얼

1. 개요 10

가. 개요 10

나. 적용범위 11

다. 활용방법 11

라. 용어정의 11

2. 서버 보안관리 13

가. Windows 2000 Server 13

나. 유닉스/리눅스 서버 56

3. 어플리케이션 보안관리 68

가. IIS 보안관리 68

나. Apache보안 내용 98

4. DB 보안관리 114

가. MS-SQL 보안 내용 114

나. Oracle 보안 내용 116

다. MySQL 보안 내용 124

[첨부] 체크리스트 128

1. Windows 보안 체크리스트 128

2. Unix 보안 체크리스트 130

3. IIS 보안 체크리스트 132

4. Apache 보안 체크리스트 134

5. MS-SQL 보안 체크리스트 135

6. Oracle 보안 체크리스트 136

표 1 서버 형태별 서비스 시작 유형 35

표 2 살펴보아야 할 서비스 60

표 3 IIS 동작에 필요한 서비스 71

표 4 사용중지를 권장하는 서비스1 72

표 5 사용중지를 권장하는 서비스2 82

표 6 IIS 관련 감사를 수행해야 할 정책 목록 84

표 7 IIS 예제 응용프로그램의 위치 91

표 8 Options 지사자(directive) 및 설정 값 101 표 9 ServerTokens 지시자(directive) 및 설정 값 104 표 10 htaccess파일에 사용되는 지시자(directive) 107

표 11 디폴트 사용자 아이디의 암호 119

표 12 다른 패키지들 120

표

표 목 목차 차

그림 1 MBSA Self-scan 실행화면 14

그림 2 MBSA 스캔 실행화면 15

그림 3 MBSA 결과 화면 15

그림 4 서비스 팩과 hotfix 다운로드 16

그림 5 사용자 동의 화면 16

그림 6 파일 보관 선택 메뉴 17

그림 7 시스템 업데이트 중 17

그림 8 설치 마법사 완료1 17

그림 9 설치 마법사 완료2 18

그림 10 Windows Update 18

그림 11 업데이트 사이트 접속 18

그림 12 업데이트 확인중 19

그림 13 업데이트 검토 및 설치 19

그림 14 설치하기 클릭 20

그림 15 설치 과정 20

그림 16 설치 내역 보기 20

그림 17 컴퓨터 관리 선택 21

그림 18 컴퓨터 관리에서 사용자 선택 21

그림 19 새 사용자 설정 22

그림 20 새 사용자 암호 설정 22

그림 21 계정 확인 22

그림 22 암호 설정 선택 22

그림 23 암호 변경하기 22

그림 24 계정 등록 정보 변경 23

그림 25 그룹 선택 23

그림 26 Active Directory 사용자 및 컴퓨터(User) 24 그림 27 Active Directory 사용자 및 컴퓨터(Builtin) 24

그림 28 OU 추가 작업 25

그림 29 OU 정책 생성 및 추가 25

그림 32 공유 중지 선택 27

그림 33 공유 중지 확인 27

그림 34 공유 중지 후 화면 27

그림 35 regedt32 실행 화면 28

그림 36 레지스트리 항목 29

그림 37 레지스트리 상세 항목 29

그림 38 레지스트리 추가 방법 29

그림 39 레지스트리 값 추가 29

그림 40 레지스트리 값 변경 30

그림 41 공유 설정 30

그림 42 공유폴더 등록 정보 30

그림 43 공유폴더의 사용권한 31

그림 44 기본적인 사용권한 32

그림 45 계정 선택 32

그림 46 사용권한 설정 32

그림 47 testsvr계정 설정 33

그림 48 계정 삭제 시 등록정보에 보이는 화면 33

그림 49 snmp의 community string을 이용한 정보 스캔 37

그림 50 로컬 보안 설정 39

그림 51 암호 보안 정책 39

그림 52 계정 잠금 설정 40

그림 53 로그온 이벤트 감사 40

그림 54 사용자 권한 할당 41

그림 55 Administrator계정 이름 변경 화면 41

그림 56 도메인 컨트롤러 설정 42

그림 57 보안템플릿 43

그림 58 RRAS 선택 44

그림 59 라우팅 및 원격 액세스 설치 및 구성 45

그림 60 네트워크 라우터 선택 45

그림 61 TCP/IP 사용 45

그림 62 RRAS 필터 46

그

그림 림 목 목차 차

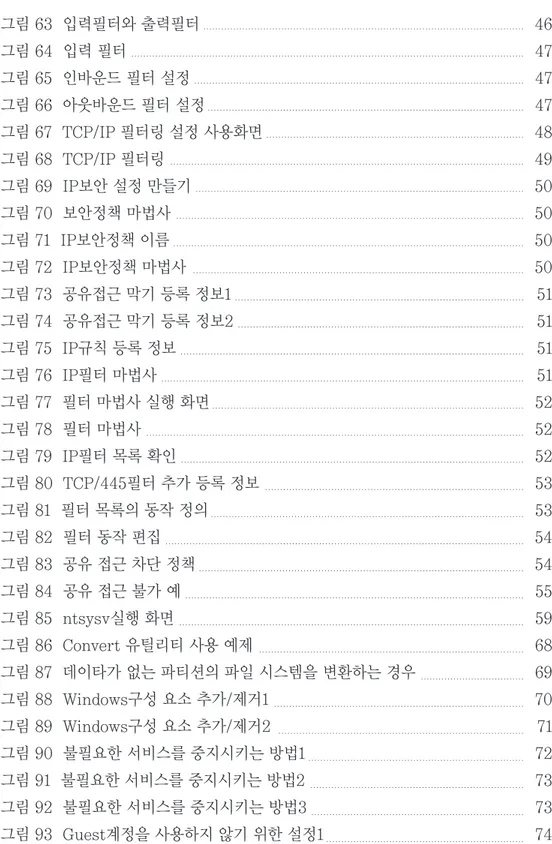

그림 63 입력필터와 출력필터 46

그림 64 입력 필터 47

그림 65 인바운드 필터 설정 47

그림 66 아웃바운드 필터 설정 47

그림 67 TCP/IP 필터링 설정 사용화면 48

그림 68 TCP/IP 필터링 49

그림 69 IP보안 설정 만들기 50

그림 70 보안정책 마법사 50

그림 71 IP보안정책 이름 50

그림 72 IP보안정책 마법사 50

그림 73 공유접근 막기 등록 정보1 51

그림 74 공유접근 막기 등록 정보2 51

그림 75 IP규칙 등록 정보 51

그림 76 IP필터 마법사 51

그림 77 필터 마법사 실행 화면 52

그림 78 필터 마법사 52

그림 79 IP필터 목록 확인 52

그림 80 TCP/445필터 추가 등록 정보 53

그림 81 필터 목록의 동작 정의 53

그림 82 필터 동작 편집 54

그림 83 공유 접근 차단 정책 54

그림 84 공유 접근 불가 예 55

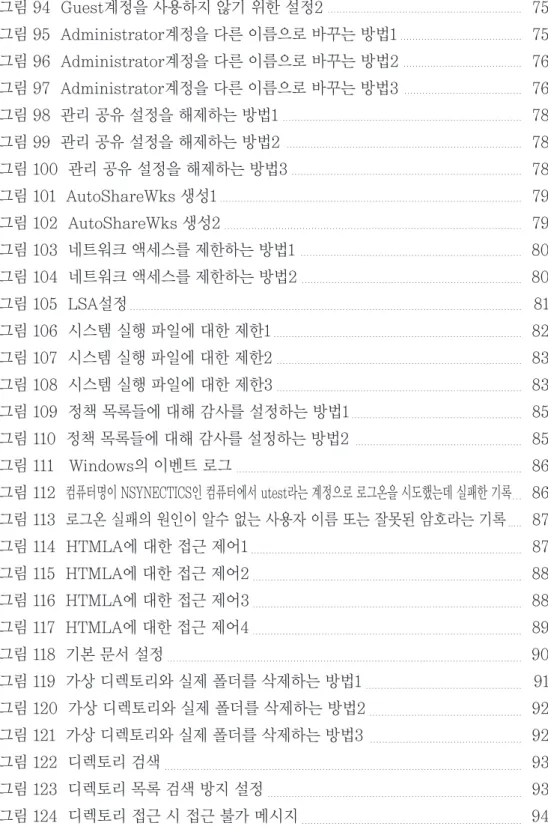

그림 85 ntsysv실행 화면 59

그림 86 Convert 유틸리티 사용 예제 68

그림 87 데이타가 없는 파티션의 파일 시스템을 변환하는 경우 69

그림 88 Windows구성 요소 추가/제거1 70

그림 89 Windows구성 요소 추가/제거2 71

그림 90 불필요한 서비스를 중지시키는 방법1 72

그림 91 불필요한 서비스를 중지시키는 방법2 73

그림 94 Guest계정을 사용하지 않기 위한 설정2 75 그림 95 Administrator계정을 다른 이름으로 바꾸는 방법1 75 그림 96 Administrator계정을 다른 이름으로 바꾸는 방법2 76 그림 97 Administrator계정을 다른 이름으로 바꾸는 방법3 76

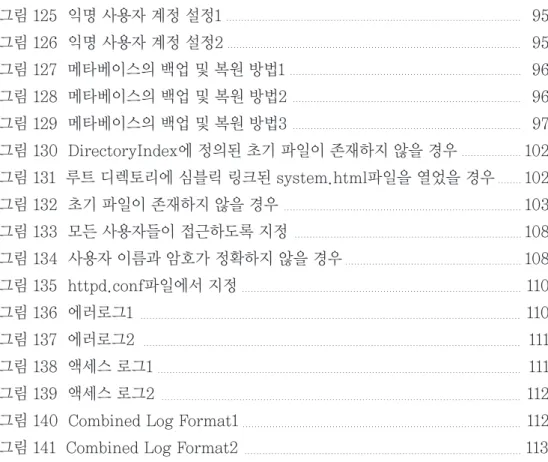

그림 98 관리 공유 설정을 해제하는 방법1 78

그림 99 관리 공유 설정을 해제하는 방법2 78

그림 100 관리 공유 설정을 해제하는 방법3 78

그림 101 AutoShareWks 생성1 79

그림 102 AutoShareWks 생성2 79

그림 103 네트워크 액세스를 제한하는 방법1 80

그림 104 네트워크 액세스를 제한하는 방법2 80

그림 105 LSA설정 81

그림 106 시스템 실행 파일에 대한 제한1 82

그림 107 시스템 실행 파일에 대한 제한2 83

그림 108 시스템 실행 파일에 대한 제한3 83

그림 109 정책 목록들에 대해 감사를 설정하는 방법1 85 그림 110 정책 목록들에 대해 감사를 설정하는 방법2 85

그림 111 Windows의 이벤트 로그 86

그림 112 컴퓨터명이 NSYNECTICS인 컴퓨터에서 utest라는 계정으로 로그온을 시도했는데 실패한 기록 86 그림 113 로그온 실패의 원인이 알수 없는 사용자 이름 또는 잘못된 암호라는 기록 87

그림 114 HTMLA에 대한 접근 제어1 87

그림 115 HTMLA에 대한 접근 제어2 88

그림 116 HTMLA에 대한 접근 제어3 88

그림 117 HTMLA에 대한 접근 제어4 89

그림 118 기본 문서 설정 90

그림 119 가상 디렉토리와 실제 폴더를 삭제하는 방법1 91 그림 120 가상 디렉토리와 실제 폴더를 삭제하는 방법2 92 그림 121 가상 디렉토리와 실제 폴더를 삭제하는 방법3 92

그림 122 디렉토리 검색 93

그림 123 디렉토리 목록 검색 방지 설정 93

그림 124 디렉토리 접근 시 접근 불가 메시지 94

그

그림 림 목 목차 차

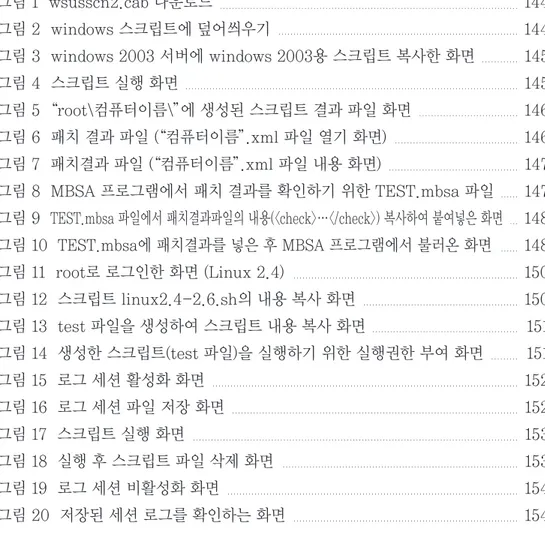

그림 125 익명 사용자 계정 설정1 95

그림 126 익명 사용자 계정 설정2 95

그림 127 메타베이스의 백업 및 복원 방법1 96

그림 128 메타베이스의 백업 및 복원 방법2 96

그림 129 메타베이스의 백업 및 복원 방법3 97

그림 130 DirectoryIndex에 정의된 초기 파일이 존재하지 않을 경우 102 그림 131 루트 디렉토리에 심블릭 링크된 system.html파일을 열었을 경우 102

그림 132 초기 파일이 존재하지 않을 경우 103

그림 133 모든 사용자들이 접근하도록 지정 108

그림 134 사용자 이름과 암호가 정확하지 않을 경우 108

그림 135 httpd.conf파일에서 지정 110

그림 136 에러로그1 110

그림 137 에러로그2 111

그림 138 액세스 로그1 111

그림 139 액세스 로그2 112

그림 140 Combined Log Format1 112 그림 141 Combined Log Format2 113

홈

페

이

지

보

안

가

이

드

1. 개요

가. 개요

’07년 11월에 국가사이버안전센터에서 발간된“월간 사이버위협 동향 및 대응활동”

을 보면 ’07년 10월에 발생된 총 침해사고 584건 중 67%가 Windows의 취약점을 이 용한 공격이 증가하고 있는 것을 확인 할 수 있다.

이에『보안 책임자』입장에서는 불필요한 서비스를 제거하고 사용 중인 서비스에 관 련된 사항을 정확히 설정하여 악의적인 공격으로부터 정보시스템을 최대한 보호하도록 하며, 신규 취약점 모니티링 및 패치를 지속적으로 하는 것 또한 빼놓을 수 없는 중요한 보안대책 중 하나이다.

또한, SANS(http://www.sans.org/)에서 발표된 취약점 TOP20에 의하면 Apache 웹서버는 전통적으로 수위를 차지하고 있는데, 웹서버 자체의 취약점 뿐만 아 니라 웹서버 설정상의 취약점을 이용하거나 침입차단시스템에서 웹 서비스가 열려있는 것을 이용하여 해킹을 하는 사례가 증가하고 있어 웹 어플리케이션에 대한 보안이 더욱 중요해지고 있다.

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

나. 적용범위

과학기술부 산하 정보보호 대상기관에서 기 구축 운영중인 홈페이지와 향후 개편 및 재개발 예정인 홈페이지를 대상으로 한다.

다. 활용방법

현재 운용되고 있는 웹 서버 보안 관리와 웹 응용프로그램 보안 관리, 데이터베이스 보안 관리에 대하여『보안 책임자』가 자체적으로 서버 취약점을 관리 할수 있도록 웹 서 버 보안 점검 사항을 제시하고 있으며, 스크립트를 이용한 보안점검 활용법을 제시 하 고자 한다.

마지막으로 본 가이드 별첨에는 각 항목 별 체크리스트를 제공하여 보안점검 시 활 용될 수 있도록 한다.

라. 용어정의

1) TCP/IP(Transmission Control Protocol/Internet Protocol) : 컴퓨터 간의 통 신을 위해 미국 국방부에서 개발한 통신 프로토콜로, TCP와 IP를 조합한 것.

TCP/IP는 현재 인터넷에서 사용되는 통신 프로토콜로, 통신 프로토콜이 통일됨 에 따라 세계 어느 지역의 어떤 기종과도 정보를 교환할 수 있다. RFC 형태로 공 개되고 있고, 유닉스에서는 표준 프로토콜로 설정되어 있으며, 거의 모든 운영 체 계에서 구현되고 있으므로 널리 보급되어 있다. OSI 기본 참조 모델을 기준으로 하면 제3계층과 제4계층에 해당한다. 인터넷에서 경로 제어를 하며 종단 간 신뢰 성이 높은 통신을 실현하고 있다. TCP와 IP의 2가지 통신 규약만을 가리키는 것 이 아니라 관련되는 모든 프로토콜을 총칭하는 경우가 많다.

2) SUID(Set User ID의 약자) : Unix/Linux 파일 퍼미션 구조에서 해당 파일의 소 유자가 사용자(User)를 정의하는 말.

3) SGID(Set Group ID의 약자) : Unix/Linux 파일 퍼미션 구조에서 해당 파일의

홈

페

이

지

보

안

가

이

드

보호되어야 하고 시스템에서 발생하는 모든 접근 요구를 조정해야 한다.

5) 파라미터(parameter) : 몇 개의 변수 사이에 함수관계를 정하기 위해서 사용되는 또 다른 하나의 변수.

6) NTFS(NT File System) : 윈도우즈 NT 4.0 등에 채용되어 있는 파일 시스템.

NT 파일 시스템(NTFS)으로 하드 디스크를 형식화하면, 디스크의 접속 속도가 향상되어 내고장성(耐故障性:시스템의 복구나 미러링 등)을 실현하기 쉽고, 접속 권이나 감사 등과 같은 이용자 단위 관리가 간단하게 이루어진다. 또 NTFS로 형 식화된 디스크는 드라이브나 폴더, 파일의 압축을 간단하게 실현할 수 있고, 윈도 우즈 95와 같이 긴 파일 이름을 사용할 수 있다. 윈도우즈 NT 4.0을 설치할 때 디스크의 형식은 NTFS나 파일 할당표(FAT)를 선택할 수 있지만, 윈도우즈 95는 NTFS의 디스크 형식에 대응되어 있지 않다.

7) 레지스트리(registry) : 윈도우즈 95나 윈도우즈 98, 윈도우즈 NT와 같은 운영 체계에서 환경 설정 및 각종 시스템에 관련된 정보를 저장해 둔 장소. 윈도우즈 3.1에서 사용되던 환경 설정 파일(INI 파일)의 기능을 확대, 대체한 것이다. 컴퓨 터 시동 및 각종 물리적 장치에 대한 설정, 사용자 응용과 프로그램 간 연결 등에 관한 정보가 담겨 있는 곳으로서, 다양한 정보를 체계적이고 효율적으로 관리하 게 해 준다. 응용 프로그램을 설치 또는 삭제할 때마다 레지스트리 정보도 함께 수정되며 regedit.exe 파일을 이용해 임의로 레지스트리 내용을 열람하거나 수 정, 삭제할 수 있다.

8) 보안인증(LSA:Local Security Authority): 윈도우즈 기반의 로컬 시스템에서 로컬 보안 정책과 사용자 인증을 담당하는 서브 시스템. 사용자 정보와 보안 권한 에 관한 정보를 가진 토큰을 생성하며, 감사 메시지를 생성하고 기록하는 일을 한 다. 윈도우즈 닷넷 서버군 운영 체계와 윈도우즈 XP, 윈도우즈 2000, 윈도우즈 NT 운영 체계에서 사용된다.

9) HTMLA : 인터넷 서비스 관리자

10) 침입차단시스템(Firewall System) : 인터넷에 인터넷 프로토콜(IP)로 접속되어 있는 네트워크를 불법적인 침입으로부터 보호하기 위하여 게이트웨이에 설치되 는 접속 제한. 방화벽이라고도 한다. 인터넷에서는 한쪽 방향의 접속이 가능하면 역방향의 접속도 가능하기 때문에 IP로 접속되어 있는 네트워크는 외부에서도 접속할 수 있다. 이것은 접속을 제한함으로써 어느 정도 보안을 확보할 수 있는 데, 구체적으로는 네트워크 간의 IP 패킷 전송을 차단하는 방법, 특정의 애플리

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

2. 서버 보안관리

가. Windows 2000 Server

근래 들어 Windows의 취약성에 대한 공격이 증가하고 있는 추세이다. 따라서, 보안 운영자 입장에서는 불필요한 서비스를 제거하고 사용 중인 서비스에 관련된 사항을 정 확히 설정하여 공격으로부터 정보시스템을 최대한 보호 하도록 한다. 또한 취약성 관련 사항 확인 및 패치를 지속적으로 하는 것 또한 빼놓을 수 없는 중요한 보안대책 중 하나 이다.

(1) 패치 및 서비스 팩 설치

보안에 대한 문제가 발생하는 부분의 대부분은 사용자의 과실이다. 이러한 과실을 최소한으로 줄이기 위한 여러 가지 방법 중, 윈도우즈 시스템에 대한 패치와 보안 설정 에 대해 자동으로 점검할 수 있는 부분에 대해서 설명 하고자 한다.

1) MBSA (Microsoft Baseline Security Analyzer)를 통한 보안 점검

MBSA는 Windows NT 계열의 시스템을 점검할 수 있으며, 해결 방법도 제시하고 있다. 단, Windows 2000 이상의 시스템에서 구동가능하다.

MBSA는 HFNetChk 도구를 사용하여 보안 업데이트가 시스템에 적용되었는지를 확인하는 도구이다.

HFNetChk는 Microsoft가 지속적으로 업데이트하는 XML 보안 핫픽스 데이터베 이스를 조회하여 다음의 작업을 수행한다.

◆강력한 암호와 같은 일반 보안 최적의 활용을 위해 Windows 데스크톱과 서버를 검사하는 작업

◆잘못된 일반 보안 구성을 확인하기 위해 IIS와 SQL Server를 운영하는 서버 스

홈

페

이

지

보

안

가

이

드

가장 단순한 작동 모드에서 MBSA는 하나의 컴퓨터만 스캔 할 수 있다. 이 모드에 대한 전형적인 시나리오는 self-scan인데, [Pick a computer to scan] 작업을 선택하 면, 스캔 할 컴퓨터의 이름이나 IP 주소를 입력하는 옵션이 있다. 기본적으로 이 옵션을 선택할 때 표시되는 컴퓨터 이름은 도구가 실행되고 있는 로컬 컴퓨터의 이름이 된다.

다중 컴퓨터의 경우 [Pick Multiple Computers to Scan]을 선택하면 하나 이상의 컴 퓨터를 스캔 할 수 있다. 도메인 이름을 입력하여 전체 도메인을 스캔 하도록 할 수도 있고 IP 주소의 범위를 지정하여 그 범위 내의 모든 Windows 기반 시스템을 스캔 할 수도 있다.

① [시작] [프로그램] [Microsoft Baseline Security Analyzer] 실행

② [단일/다중컴퓨터]를 선택 후“컴퓨터/그룹 이름”이나“IP를 입력”하고 [option]

항목에서 원하는 항목을 선택한 뒤 [start scan]을 선택 한다. 단, 다중 컴퓨터를 스캔 할 경우 계정에 대한 문제가 해결이 되어야 한다.

③ SUS (Software Update Services)와 연동도 가능하다. 이 서비스는 마이크로소 프트 보안 데이터 베이스에 접근하여 필요한 목록을 다운받아 로컬로 배포 가능 하다. 한글로 작성된 문서는 MBSA와 연동하는 부분에 대해서는 간략하게 나와 있으므로 상세한 설명은 영문 자료를 참고한다.

[그림 1] MBSA Self-scan 실행화면

※ SUS관련 문서 (한글)

http://support.microsoft.com/kb/320454/ko

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

④ scan이 완료된 후 각각의 항목에 빨간색 X 표시의 경우는 처리되지 않은 부분이 서버 보안설정에 맞지 않은 상태이다. 나타나는 항목은 선택한 항목에 따라 다르 지만 Windows 보안 업데이트, Windows 서버 자체에 대한 기본적인 보안설정, IIS 보안설정, SQL 보안 업데이트 및 설정, Exchange 관련된 사항도 점검이 가 능하다.

2) 오프라인으로 서비스 팩 및 중요 핫픽스 설치

[그림 2] MBSA 스캔 실행화면

[그림 3] MBSA 결과 화면

※ MBSA 다운로드 사이트

http://www.microsoft.com/technet/security/tools/mbsahome.mspx#XSLTsection124121120120

홈

페

이

지

보

안

가

이

드

반면 핫픽스(hotfix)는 말 그대로 즉시 교정되어야만 하는 주요한 취약점으로 주로 보안과 관련된 사항들을 패치하기 위해서 배포되는 프로그램이다. 핫픽스는 각각의 서 비스 팩이 발표된 후 중요 정정사항에 대해 발표된다. 한 가지 주의할 것은 간혹 서로 다른 핫픽스가 동일한 파일을 변경하는 경우가 있으므로 핫픽스 설치 시 먼저 배포된 것을 먼저 설치하는 것이 안전하다.

여기서는“Service Pack 4”와“kb824146”핫픽스(hotfix)를 예로 들어 설명한다.

이 패치는 블래스터 웜(Blaster Worm)이라는 Windows 바이러스에 대한 패치이다.

① 서비스 팩을 실행하면 압축이 풀리고, 마법사가 실행된다.

② 다음 버튼을 클릭하면 사용권계약에 대해 나오는데 동의를 하지 않으면 설치가 중단되니 동의를 하고 다음으로 넘어간다.

[그림 4] 서비스 팩과 hotfix 다운로드

[그림 5] 사용자 동의 화면

※ 서비스 팩 4 및 kb824146 다운로드 경로

http://www.microsoft.com/korea/Windows2000/downloads/servicepacks/sp4/download.asp http://www.microsoft.com/downloads/details.aspx?displaylang=ko&FamilyID=F4F66D56-E7CE- 44C3-8B94-817EA8485DD1

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

③ 다음은 파일 보관 여부를 선택해야하는데, 서비스 팩 설치로 인해 문제가 발생될 수 있으므로 보관 할 것을 권장한다. 보관을 하지 않은 상태일 경우 서비스 팩 제 거시 문제가 발생할 수도 있다.

④ ③번 과정이 끝나면 설치로 들어간다. ③번 과정에서 파일보관을 선택 시에는 이 전 파일들을 백업 후 설치를 시행한다.

⑤ 설치완료 창에서 [다시 시작 안함]에 체크를 하지 않으면 재부팅을 하게 되는데, 설치 할 업데이트가 남아있기 때문에 체크를 선택하고 마치도록 한다.

[그림 8] 설치 마법사 완료1 [그림 6] 파일 보관 선택 메뉴

[그림 7] 시스템 업데이트 중

홈

페

이

지

보

안

가

이

드

⑥ 위에서 이야기한 추가적인 패치(kb824146)적용을 바로 수행한다. 실행 이후의 작업은 ① ~ ④번 까지는 동일하며, ⑤번 작업 시에는 [다시 시작 안함] 에 체크를 하지 않고 마친다.

3) Windows Update를 통한 설치

① 인터넷 연결이 되어있는 상태에서 작업표시줄에서 [시작] [Windows Update]

를 클릭하면 업데이트가 실행되며, 인증 창이 나타나면 [예]를 클릭한다.

[그림 9] 설치 마법사 완료2

[그림 10] Windows Update [그림 11] 업데이트 사이트 접속

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

② Windows Update 페이지로 연결되면“Windows Update 소프트웨어 확인중”

이라는 메시지가 나타난다.

③“Windows Update를 시작합니다.”라는 메시지 화면에서 [업데이트 검색]을 클릭 한다. 사용자의 시스템에 설치되어 있는 윈도우즈 정보와 업데이트 정보를 분석하 는 화면이 나온 후 업데이트 할 항목의 개수를 보여준다. [업데이트 검토 및 설치]

버튼을 클릭한다.

※ 인터넷 속도와 업데이트 목록에 따라서 수분 ~ 수십 분이 걸릴 수도 있으며, 웹 브라우저를 업데이트 할 경우는 일반 다운로드 사이트에서 Internet Explorer 6.0 버전을 다운받아서 설치하면 조금이나마 시간을 절약할 수 있다.

[그림 12] 업데이트 확인중

[그림 13] 업데이트 검토 및 설치

홈

페

이

지

보

안

가

이

드

④ [업데이트 검토 및 설치] 버튼을 클릭하면 업데이트 할 세부항목에 대한 설명이 나오며, 다운로드에 필요한 파일의 크기와 시간이 나온다. [지금설치]를 누르면 필요한 파일을 다운로드하고, 설치하는 과정이 나오면서 업데이트가 시작된다.

⑤ 설치가 완료되면 메시지에 따라 시스템을 재부팅 한다. 일부 설치된 패치들은 Windows를 재부팅 한 후에 시스템에 적용된다. 설치 완료 후 ① ~ ② 과정을 반 복하면 왼쪽의 창에서 [설치 내역 보기]를 확인 할 수 있는데, 이 메뉴를 클릭하면 다운로드 하여 설치한 날짜나 성공여부 및 내용 등을 확인 할 수 있다.

[그림 14] 설치하기 클릭

[그림 15] 설치 과정 [그림 16] 설치 내역 보기

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

(2) 계정 및 패스워드 관리

1) 워크그룹 관리

① [내 컴퓨터]에서 오른쪽 마우스를 눌러, [관리]를 클릭하여 [컴퓨터 관리]를 실행한다.

② [컴퓨터관리] [시스템 도구] [로컬 사용자 및 그룹] [사용자]를 클릭한다.

③ [사용자]의 오른쪽 창에 나타나는 것이 계정이며, 생성은 오른쪽 창에서 오른쪽 마우스를 클릭하여 [새 사용자]를 클릭한다.

④ [사용자 이름]에“로그인 ID”를 입력하고, [암호] 및 [암호확인]에, “암호”를 입력 하고 [만들기] 버튼을 클릭하여 계정을 생성한다.

[그림 17] 컴퓨터 관리 선택

[그림 18] 컴퓨터 관리에서 사용자 선택

홈

페

이

지

보

안

가

이

드

※ [다음 로그온 할 때 반드시 암호 변경]은 최초 로그온 시 암호를 변경하도록 설정하는 기능을 가지고 있다. 일반적으로 체크를 제거한 후 바로 아래에 있 는 두 개의 체크박스에 체크를 하고 생성한다.

⑤ 계정 리스트에서 방금 생성한 계정을 확인할 수 있다.

⑥ 기존 계정의 암호 변경을 원할 경우 원하는 계정에서 마우스 오른쪽 버튼을 눌러 [암호설정]을 클릭하여 변경할 암호를 입력 후 [확인]을 눌러 저장한다.

[그림 21] 계정 확인

[그림 19] 새 사용자 설정 [그림 20] 새 사용자 암호 설정

[그림 22] 암호 설정 선택 [그림 23] 암호 변경하기

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

⑦ 계정 등록정보 변경을 원할 경우는 계정을 더블클릭 하거나 마우스 오른쪽 버튼 을 클릭 하여 [등록정보]를 열어서 편집하면 된다.

⑧ [소속그룹] 눌러 자신이 속해있는 그룹을 변경할 수도 있다. 최초 계정 생성 시에 는“Users”그룹의 구성원으로 속해있으며, 이는 공유나 컴퓨터 사용 시에 권한을 제한하는데 사용된다. 컴퓨터에 직접 로그인을 하여야 되는 경우는 [Administrators 그룹]을 클릭하여 소속그룹에 추가 후 작업을 하여야 제한이 없다.

※ 그룹은 [로컬 사용자 및 그룹] [그룹] 을 선택하여 확인할 수 있다. 여러 가지의 그룹이 존재하는데, 각 그룹의 설명을 보면 어떠한 작업을 할 수 있는지 확인이 가능하다.

Administrators 그룹의 경우는 윈도우의 모든 부분에 대해서 제한을 받지 않는 그룹이다.

[그림 24] 계정 등록 정보 변경

[그림 25] 그룹 선택

홈

페

이

지

보

안

가

이

드

2) 도메인 구조

① 계정관리 도구 [컴퓨터 관리]가 아닌, [Active Directory 사용자 및 컴퓨터]에서 설정하여야 한다. 콘솔창이 열리면 [User] 라는 컨테이너가 보이는데 이 부분에 사용자 계정 및 새로 생성된 그룹이 존재하며, [Builtin] 에는 워크그룹 상태의 그 룹이 존재한다.

[그림 26] Active Directory 사용자 및 컴퓨터(User)

[그림 27] Active Directory 사용자 및 컴퓨터(Builtin)

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

② 계정 생성 시 가능하다면 OU(Organization Unit)를 사용하도록 한다. 이 방법 이 차후 계정 관리나 정책 적용 시 용이하다. 생성 방법은 원하는 위치에 마우스 오른쪽버튼을 눌러 [새로 만들기] [조직단위]를 선택 후 원하는 이름을 입력하 여 만든다.

③ 그룹정책은 기본적으로 상위 도메인의 정책을 상속받게 되지만, 상속을 받지 않 고 새로운 그룹 정책을 생성하여 적용할 수 있다. 위에서 생성된 OU 를 마우스 오른쪽 버튼으로 선택 후 [등록 정보]를 선택하여, [새로 만들기]나 [추가]를 할 수 있다. 상위의 정책을 거부 시에는 [정책을 상속받지 못하게 함] 체크 박스를 클릭 하면 된다.

[그림 28] OU 추가 작업

[그림 29] OU 정책 생성 및 추가

홈

페

이

지

보

안

가

이

드

(3) 공유폴더 관리

1) 관리적 공유

관리 폴더란, 드라이브문자$(a$, c$, d$ 등)인 ADMIN$, IPC$, PRINT$ 등의 공 유를 말하며, 드라이브 문자$의 경우 Administrators 또는 Backup Operators 그 룹의 구성원이 접근 가능하다.

이러한 공유는 편리하지만, 보안적인 측면에서는 상당히 취약하다. 이러한 공유를 제거하는 방법에 대해 설명한다.

① [시작] [제어판] [관리도구] [컴퓨터관리]를 실행한다.

[그림 30] 컴퓨터 관리 선택

※ 계정은 눈에 보이는 것으로 관리되지만, 실제 Windows에서 관리되는 아이디는 S-x-x-xx-.... 형태로 남게 된다. 이를 SID(Security ID)라고 한다. 기본적인 SID 정보는 다음과 같다.

Administrator : 마지막이 500으로 끝난다.

Guest : 마지막이 501로 끝난다.

윈도우 설치 후 생성된 사용자 계정 : 마지막이 1000 이후부터 시작한다.

※ 이러한 정보를 이용하여 해킹을 시도하는 경우도 적지 않으니, 반드시 Administrator 의 계정 이름 변경을 하도록 한다. Windows 2003 의 경우는 500의 SID를 가진 사용자를 사용하지 않을 수 있지만, Windows 2000 의 경 우는 아직 불가능하기 때문이다.

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

② [시스템 도구] [공유 폴더] [공유]를 클릭하면 위에서 언급한 공유 리스트가 보인다.

③ 제거를 원하는 공유폴더를 클릭 후 마우스 오른쪽 버튼을 눌러 [공유 중지]를 선 택하여 제거한다.

[그림 31] 공유 리스트 확인

[그림 32] 공유 중지 선택

[그림 33] 공유 중지 확인

[그림 34] 공유중지 후 화면

홈

페

이

지

보

안

가

이

드

④ ③번에서 공유를 제거 했다고 해서 제거가 되는 것은 아니다. 위의 그림처럼 재부 팅을 하게 되면 다시 공유를 생성하게 되기 때문이다. 이 부분까지 해결하기 위해 서는 레지스트리 키를 수정 해 주어야 한다.

[시작] [실행] “regedt32”를 입력 후 엔터를 치면 레지스트리 편집기가 실행된다.

[그림 35] regedt32 실행화면

※ 레지스트리(registry)란 Windows 운영체제에서 사용되는 환경설정 및 시스템에 관련된 정보가 저장된 장소를 의미한다. 재부팅 후 관리폴더의 디폴트 공유를 제 거하기 KEY_LOCAL_MACHINE을 선택하여“/”내부에 있는 항목 순으로 확장 을 하여 아래 값을 생성하면 된다.

KEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters Value Name : AutoShareSvr

Type : REG_DWORD Value : 0

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

⑤ IPC$ 의 경우는 제거가 되지 않으므로 널 세션 (Null Session)을 제거하는 방법 으로 작업을 하도록 한다.

[그림 36] 레지스트리 항목 [그림 37] 레지스트리 상세항목

[그림 38] 레지스트리 추가 방법

[그림 39] 레지스트리 값 추가

※ 널 세션(Null Session) 접속은 윈도우 NT계열 시스템으로부터 사용자 인증을 받지 않은 접속이다. 윈도우 NT계열 시스템으로의 널 세션 접근을 획득한다는 것은 해커 가 윈도우 NT계열 컴퓨터에 대한 정보를 제공받아 해킹 할 수 있다는 의미이다.

홈

페

이

지

보

안

가

이

드

2) 사용자 공유

사용자 공유란, 사용자의 필요에 의해 임의로 생성한 공유를 말하며, 관리자가 지 정한 사용자는 모두 접근이 가능하다. 왜냐하면, 공유 생성 시 기본적으로 EveryOne 그룹에 읽기 권한이 주어진다.

① 공유는 원하는 폴더를 마우스 오른쪽 버튼으로 선택하여 [공유]를 클릭하면 [공유 폴더 등록정보] 화면이 나오는데, [이 폴더를 공유함]을 클릭하여 공유를 하며 [공 유이름]에서 원하는 이름으로 변경을 하도록 한다.

[그림 40] 레지스트리 값 변경

[그림 41] 공유 설정 [그림 42] 공유폴더 등록 정보

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\LSA Value Name: RestrictAnonymous

Data Type: REG_DWORD Value: 1

기본 값은 0 으로 되어 있으며, 1로 변경

이 값은 이미 존재하기 때문에 값(value)을 수정하도록 한다.

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

② [사용 권한]을 클릭하여 공유폴더의 사용권한에서 [변경] 체크박스를 [거부]로 선 택한다.

(4) 파일시스템 권한 설정

일반적으로 관리자라면 시스템 파티션과 데이터 파티션은 분리하여 사용할 것이다.

또한, NTFS 파일시스템을 사용해야 보안상 안전하다고 알고 있다. NTFS 파티션을 사 용하면 FAT이나 FAT32, FAT32x 파일 시스템에서는 불가능한 액세스 제어와 파일 보 호가 가능하다. 만약 NTFS가 아니라면 convert 유틸리티를 사용하면 데이터의 손상 없이 FAT 파티션을 NTFS로 변환할 수 있다.

최초 설치시 디스크는 드라이브 루트상에 [EveryOne] 그룹에 [Full Control] 권한 이 부여된 상태인데, Windows 98과 같은 상태라고 보면 된다.

[그림 43] 공유폴더의 사용권한

※ Windows 2000 이상의 경우 권한설정에서 허용과 거부가 동시에 적용이 될 때 는 거부권한이 우선권을 가지게 된다. 예를 들면, 위의 그림에서 EveryOne 권한 의 허용에 읽기권한이 체크되고 거부에 모든 권한이 체크되면, 아무도 접근을 할 수 없게 된다.

※ convert 유틸리티를 사용하면 ACL은 변환된 드라이브를 모든 사용자가 모든 권

홈

페

이

지

보

안

가

이

드

1) 권한 설정 및 변경

① 각 드라이브의 등록정보를 클릭하여 [보안]을 선택하여 [EveryOne]을 제거한다.

② [추가] 버튼을 클릭하여 [administrators]와 [SYSTEM] 및 각 서비스에 필요한 계정만 접근할 수 있도록 권한을 부여한다. [administrators]와 [SYSTEM]에는 [모든 권한]에 체크를 한다.

[그림 44] 기본적인 사용권한

[그림 45] 계정 선택 [그림 46] 사용권한 설정

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

2) 권한 변경 시 주의사항

폴더에 권한 부여 시 사용자 별로 권한을 부여하는 것이 좋지만, 차후 계정이 삭제 되어도“S-x-xxx-....”형태로 권한은 부여된 상태로 남아있게 되기 때문에 계정을 삭제할 경우 디스크에 부여된 권한도 같이 제거를 해주도록 한다.

예를 들어“test”라는 폴더를 생성하고“testsvr”라는 계정을 추가해보자.

“testsvr”라는 사용자가 퇴사를 하여 계정이 불필요하게 되어서 삭제만 하고 폴더 에는 별다른 작업을 하지 않았다면 그 계정의 SID 는 그대로 남아있게 된다. S-1- 5-21-xxx... 이“testsvr”계정의 실제 아이디인 셈이다.

[그림 47] testsvr계정 설정

[그림 48] 계정 삭제 시 등록 정보에 보이는 화면

홈

페

이

지

보

안

가

이

드

시스템 파티션의 경우는 Windows를 설치할 때 권한이 이미 부여되는데, 그중 Winnt 폴더의 경우 권한을 재설정시에는 신중을 기해 설정하도록 한다. 만약, 이미 설정된 권한을 제거한 후 [administrators] 와 [SYSTEM]에게만 권한을 부여할 경 우 서비스에 장애가 나타날 수 도 있다.

C : 루트 상에서 권한을 수정한다고 해서 하부의 권한이 제거되지는 않는데, 이는 상속은 되지만, 각각의 폴더에서 다시 권한이 추가된 상태이기 때문이다. 특히, 데이 터 폴더의 경우는 최소한의 권한만 주어야 한다.

상속된 권한의 경우는 수정이 불가능 하도록 바탕이 회색으로 나타나며, 권한이 새 롭게 설정된 경우는 바탕이 흰색으로 나타난다.

(5) 각 서비스별 보안 관리

1) 윈도우즈 어플리케이션 서비스

[표 1]은 Windows 2000 SVR를 처음 설치시에 나타나는 서비스 목록이다.

※ 공유폴더의 사용자 권한과 NTFS 권한이 충돌이 일어날 경우 최소한의 권한으로 적용된다.

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

[표 1] 서버 형태별 서비스 시작 유형

Domain

이 름 기 본 IIS File및Print

Controller

Alerter 자동

Application Management 수동

Automatic Updates 자동

Background Intelligent Transfer Service 수동

ClipBook 수동

COM+ Event System 수동 자동

Computer Browser 자동 수동 자동 자동

DHCP Client 자동 수동 수동 수동

Distributed File System 자동 수동 자동 자동

Distributed Link Tracking Client 자동 수동 자동 자동 Distributed Link Tracking Server 수동

Distributed Transaction Coordinator 자동

DNS Client 자동 수동

Event Log 자동

Fax Service 수동

File Replication 수동 자동

FTP Publishing Service 자동 제거 제거

IIS Admin Service 자동 제거 제거

Indexing Service 자동

Internet Connection Sharing 수동

Intersite Messaging 사용 안함

IPSEC Policy Agent 자동

Kerberos Key Distribution Center 사용안함 자동

License Logging Service 자동 Logical Disk Manager 자동 Logical Disk Manager Administrative Service 수동

Messenger 자동 수동 수동 수동

Net Logon 수동 자동

NetMeeting Remote Desktop Sharing 수동

Network Connections 수동

Network DDE 수동

Network DDE DSDM 수동

홈

페

이

지

보

안

가

이

드

Domain

이 름 기 본 IIS File및Print

Controller NT LM Security Support Provider 수동 자동

Performance Logs and Alerts 수동

Plug and Play 자동

Print Spooler 자동 수동 자동 수동

Protected Storage 자동

QoS RSVP 수동

Remote Access Auto Connection Manager 수동 Remote Access Connection Manager 수동 Remote Procedure Call (RPC) 자동

Remote Procedure Call (RPC) Locator 수동 자동

Remote Registry Service 자동 수동 수동 수동

Removable Storage 자동

Routing and Remote Access 사용 안함

RunAs Service 자동 수동 수동 수동

Security Accounts Manager 자동

Server 자동

Smart Card 수동

Smart Card Helper 수동

SMTP(Simple Mail Transport Protocol) 자동 제거 제거 System Event Notification 자동

Task Scheduler 자동

TCP/IP NetBIOS Helper Service 자동 수동

Telephony 수동

Telnet 수동

Terminal Services 사용 안함 Uninterruptible Power Supply 수동

Utility Manager 수동

Windows Manager 수동

Windows Management Instrumentation 수동 Windows Management Instrumentation Driver Extensions 수동

Windows Time 수동

Wireless Configuration 수동

Workstation 자동

World Wide Web Publishing Service 자동 제거 제거

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

위의 내용은 일반적인 상황에서의 서비스 시작 유형 일 뿐이다. 복합적으로 사용 할 경우는 대부분의 서비스를 테스트 해보면서 변경을 하여야 한다. 설정 후 서버를 재시작하여 이벤트 로그에 문제가 없는지 확인하면서 사용 안함으로 변경하는 것이 좋다.

SNMP 서비스를 구동하여 MRTG를 활용하면 유용한 네트워크 관리 프로그램이면 서 보안 도구도 될 수가 있다. MRTG를 이용해서 서버의 트래픽을 점검 하면 불법적 인 네트워크 사용을 어느 정도 파악해 낼 수 있을 것이다. 이렇게 MRTG를 이용하려 고 한다면 SNMP 서비스를 사용해야 하는데 Windows2000에서는 SNMP가 설치 되면 community string이 기본값으로 public으로 설정이 된다. 이렇게 기본값인 public으로 설치가 된다면 시스템 정보가 유출 될 수가 있다. 아래는 그 결과값이다.

[그림 49]에서 확인 할 수 있는 것은 파란색 물음표 표시가 된 것은 네트워크가 안 된다거나 침입차단시스템이나 해당 SNMP에 서비스에 대해서 조치가 취해진 상태 이다.

[그림 49] snmp의 community string을 이용한 정보 스캔

홈

페

이

지

보

안

가

이

드

서비스를 클릭하게 되면 현재 이 서버에서 어떤 서비스가 실행이 되고 있는지 그리 고 account를 클릭하게 되면 현재 이 서버에 설정된 계정이 모두 보이게 된다. 이것 은 포트스캔보다 한 단계 위의 개념으로 보아도 될 것이다. 또한 개별적인 것이 아니 라 subnet으로 구분을 할 수 있기 때문에 광범위한 스캔도 가능하다. 따라서 SNMP 를 서비스한다면 IP 대역을 엄격하게 제한하고, community 문자열을 추측하기 어 려운 것으로 수정하여야 한다.

(6) 그룹정책을 통한 보안설정

1) 워크그룹 서버

[로컬 보안 정책]은 [시작] [프로그램] [관리도구]에서 확인할 수 있으며, 크게 4가지의 메뉴로 구성되어 있다.

◆계정정책 : 계정에 대해 암호의 길이나 복잡성, 로그온 실패 숫자 제한 등으로 계 정을 잠기게 하여 더 이상의 비정상적인 접근을 차단할 수 있다.

◆로컬정책 : 서버에 접근을 하거나 접근하여 작업한 내용에 대해 감사로그를 남길 수 있으며, 접근권한이나 서버에 접근권한에 대해 여러 가지 방법으로 제한을 할 수 있다.

◆공개키 정책 : 데이터를 암호화 하고자 할 때 사용한다. 이 부분에서 사용하길 원 할 경우는 인증서 서비스가 설치가 되어야 한다.

◆로컬 컴퓨터의 IP 보안정책 : 여기에서 IPSec을 설정할 수 있으며, 보안이 중요 시 될 경우는 보안 서버 항목을 선택하여 서버의 모든 트래픽에 대해 보안을 설정 할 수 있다. 단, 이렇게 설정하였을 때 보안이 되지 않은 패킷은 서버에서 거부를 하게 되므로 각별히 주의하도록 한다.

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

① 암호정책

복잡한 암호 설정과 암호 최소길이에 대해 설정하고자 한다.

[암호는 복잡성을 만족해야 함]을 더블클릭 하여 [사용함]을 선택 후 저장하고, [최 소 암호 길이]의 경우는 숫자형태로 길이를 지정하는 것이다.

[그림 50] 로컬 보안 설정

[그림 51] 암호 보안 정책

홈

페

이

지

보

안

가

이

드

② 계정 잠금 정책

로그온 시도 실패 횟수를 지정하여 그 횟수를 초과하면 계정을 잠그도록 설정한 다. [계정 잠금 임계값]을 열어 잘못된 로그온 시도 횟수를 지정한다.

③ 감사 정책

계정이 액세스 하는 부분에 대해 감사를 할 수 있는 부분이며, 여기서는 [로그온 이벤트 감사] 중 실패했을 때만 체크를 하도록 한다. 설정이 저장되면 이벤트 로 그의 [보안] 부분에 로그온 실패 로그가 남게 된다.

④ 사용자 권한 할당

서버접근에 대해서 권한을 할당할 수 있다. 네트워크 및 서버컴퓨터에서 서버에 접근할 수 있는 사용자나 그룹에 대해 확인하고, 불필요한 계정은 삭제한다.

[그림 52] 계정 잠금 설정

[그림 53] 로그온 이벤트 감사

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

⑤ 보안옵션

서버의 보안에 대한 추가적인 설정이 가능하다. 여기에서는 Administrator와 Guest의 계정이름 변경에 대해서 살펴보자. [Administrator 계정 이름 바꾸기]

를 선택하여, 서버의 이름이나 기타 사내 정보와 관련이 없는 이름으로 변경한다.

[그림 54] 사용자 권한 할당

[그림 55] Administrator계정 이름 변경 화면

홈

페

이

지

보

안

가

이

드

2) 도메인 컨트롤러

도메인 구조로 바뀌게 되면 최상위에 Domain Controller가 존재하고, 하부에 멤 버 서버 및 사용자 컴퓨터 형태로 존재를 하게 된다. 만약 Domain Controller가 문 제가 생길 경우는 모든 계정에 대한 인증처리가 되지 않아 사내 대부분의 시스템이 마비될 가능성이 높기 때문에 각별히 신경을 쓰도록 한다. 도메인 구조에서의 보안 설정은 [시작] [프로그램] [관리도구]에서 [도메인 보안 정책] 과 [도메인 컨트 롤러 보안정책]을 설정하여 변경한다.

멤버 서버나 사용자 컴퓨터의 보안정책 설정시에는 [도메인 보안 정책]에서 설정하면 된다. 기본적인 정책은 비슷하게 진행을 하지만, 보안상 더 강력한 설정이 가능하다.

[그림 56] 도메인 컨트롤러 설정

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

3) 보안템플릿

보안템플릿이란 마이크로소프트사에서 미리 서버의 보안정책을 구성해 놓은 자료 이다. 수정도 가능하고 바로 적용도 가능하다.

템플릿을 확인하는 방법은 [시작] [실행] [mmc] 콘솔창에서 [스냅인 추가·

제거] [추가] [보안템플릿]을 선택하여 추가 각각의 템플릿을 확인 후 적합한 것을 선택하여 적용한다.

[그림 57] 보안템플릿

홈

페

이

지

보

안

가

이

드

(7) TCP/IP를 통한 보안설정

1) RRAS(Routing and Remote Access) 사용

RRAS의 경우 서버 설치시에는 기본적으로 사용안함으로 설정이 되어 있다. 그런 이유 때문인지 이 서비스에 대해서 많은 자료가 존재하지 않는데, 만약 설정을 잘 한 다면, 비싼 침입차단시스템을 쓰지 않고도 비슷한 효과를 낼 수 있다. 그렇다고 침입 차단시스템보다 좋다는 것은 아니다. 침입차단시스템이 있다면 당연히 사용을 하도 록 하는 것이 좋을 것이다. 또한, VPN, NAT, 사내 라우터로도 사용이 가능하다.

아래는 RRAS의 설정 방법이다.

① [시작] [프로그램] [관리도구] [라우팅 및 원격 액세스] 순으로 선택한다.

[그림 58] RRAS 선택

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

② 콘솔 창이 나타나면 서비스가 구성되지 않은 상태로 나타나는데, 서버 아이콘에 마 우스 오른쪽 버튼을 클릭하여 [라우팅 및 원격 액세스 설치 및 구성]을 선택한다.

③ [네트워크 라우터]를 선택한다.

④ 프로토콜 선택창이 나타나는데, 일반적으로 TCP/IP를 사용하므로, 그대로 진행 하도록 한다.

[그림 59] 라우팅 및 원격 액세스 설치 및 구성

[그림 60] 네트워크 라우터 선택

[그림 61] TCP/IP 사용

홈

페

이

지

보

안

가

이

드

⑤ 구성이 완료되면 [IP 라우팅] [일반] 선택하면 메인창에 NIC(Network Interface Card) 리스트가 나타나며, 필터라는 부분이 [사용안함]으로 되어있는 데, 이 부분에서 필터링이 설정가능하다.

⑥ 설정을 원하는 NIC를 선택한 후, 입력필터와 출력필터를 설정한다.

⑦ 입력필터를 설정하도록 하자. 위의 그림에서 입력필터를 클릭하면 추가버튼만이 나타날 것이다. [그림 64]는 먼저 설정을 한 것이다. 아래와 같이 설정을 하면 모 두 닫겠다는 설정이 된다. 조건에 대한 부분은 보안 정책을 어떻게 가져갈 것인가 에 따라 다르다. 두 번째의 조건은 강력하긴 하지만 설정이 복잡하고 일일이 확인 을 해줘야 한다.

[그림 62] RRAS 필터

[그림 63] 입력필터와 출력필터

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

⑧ 필터링 구성은 라우터의 필터링 구성과 유사하다. 아래 [그림 65]는 조건에 맞지 않는 모든 패킷 버리기를 설정하고, 로컬(192.168.192.130)에서 외부 (10.100.100.0/24)에서의 80번 Port로 접속하여 데이터를 가져오기를 원할 경우 의 예이다.

[그림 64] 입력 필터

[그림 65] 인바운드 필터 설정 [그림 66] 아웃바운드 필터 설정

※ 위 설정을 잘못 실행할 경우 서비스가 제대로 이뤄지지 않을 수 있으므로 각별히 신경을 써서 설정하기 바란다. 또한, 이 구성내용은 필터링 리스트를 제외한 나머 지 정보는 다른 시스템에 이전이 되지 않는다. 따라서 대규모 보안 설정을 원할 경우는 IPSec을 사용하길 바란다.

홈

페

이

지

보

안

가

이

드

2) TCP/IP 필터링 옵션을 이용

먼저 필터링을 구성하기 위해서는 컴퓨터 바탕화면에서 [네트워크 환경] 선택 마우스 오른쪽 버튼 클릭하여 [등록정보] 선택 [로컬영역연결] 선택 마우스 오 른쪽 버튼 클릭해 [인터넷프로 토콜(TCP/IP)] 선택 [등록정보] 클릭 [고급] 클 릭 [옵션] 선택 [TCP/IP필터링] 선택 [등록정보] 클릭하여 TCP/IP 필터링 설정화면으로 넘어간다.

기본 설정은 TCP/IP 필터링 사용(모든 어댑터) 확인란에 체크가 되어 있지 않아 필터링 정책이 설정되어 있지 않다. 이 설정은 외부에서 사용자 컴퓨터로의 접근을 할 수 있도록 구성하는 부분이다.

[그림 67] TCP / IP 필터링 설정 시용화면

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

일반사용자가 유해 트래픽을 차단하려고 한다면

단순히 차단하는 게 좋다고 해서 허용을 하지 않을 경우, 기존에 사용하는 기능들 에 문제가 발생할 수 있으므로 서비스별 포트정보를 확인한 후 작업하도록 한다.

지금까지의 설명은 TCP 포트만 설명하였지만, UDP 포트나 IP 프로토콜 부분도 사용 중인 서비스를 제외한 후 포트를 차단하는 방식이다.

※ 세 번째 항목인 IP프로토콜은 모두 허용으로 설정해두고 변경하지 않는다.

TCP/UDP 의 포트 번호는 1 ~ 65535 번까지 존재하며, 1 ~ 1024 국제적 표준 으로(well-known port) 정해져 있다.

◆TCP/IP 필터링 사용 (모든 어댑터)] 부분을 체크하고

◆[TCP 포트 부분에서 다음만 허용]을 선택한 후 포트를 추가하지 않고

◆[UDP 포트에서 모두허용]을 선택하면 된다.

※ 설정이 끝난 후 시스템을 재부팅 하여야 필터링 설정이 적용된다. 참고로 Windows에서 주로 사용하는 서비스 포트 정보는

winnt\system32\drivers\etc\services 파일에 등록되어 있다.

[그림 68] TCP / IP 필터링

홈

페

이

지

보

안

가

이

드

3) IPSEC(Internet Protocol Security Protocol) 기능을 이용한 필터링

Windows 2000에는 IPSEC 기능을 자체적으로 내장하고 있다. IPSEC은 보안 통 신을 위해서 여러 가지 기능을 제공하지만 여기에서는 간단하게 인바운드, 아웃바운 드에 대한 필터링 부분만 설명하기로 한다.

IPSEC을 설정하려면 [시작] [제어판] [관리도구] [로컬보안정책] 더블클릭 [로컬 컴퓨터의 IP 보안정책] 선택한다. 아래 그림은 Windows 2000에서 공유와 관련된 포트인 TCP/139, TCP/445 관련 포트를 막는 예를 보여준다.

① [동작] 메뉴에서 [IP 보안정책 만들기]를 선택한다.

② 필터링 규칙 이름을 임의로 정한다. 기본응답 규칙 활성화 체크를 제거한다.

[그림 69] IP 보안 설정 만들기 [그림 70] 보안정책 마법사

[그림 71] IP 보안정책 이름 [그림 72] IP 보안정책 마법사

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

③ 등록정보 편집이 체크되어 있는 상태에서 [마침]을 누르면 필터링 세부 규칙을 설 정할 수 있는 [공유접근막기 등록정보] 창이 뜬다.

④ PC에서 기본적으로 필터링 규칙만 사용할 것이므로 [추가마법사 사용]체크를 지 운 후 [추가] 버튼을 클릭 한다. 첫 번째 [IP 필터 목록]에서 [추가]를 클릭 한다.

⑤ 이름 칸에“139/445 포트막기”등 임의의 이름을 넣고 [추가]를 클릭 하여 필터 마 법사를 시작한다.

[그림 73] 공유접근 막기 등록 정보1

[그림 76] IP필터 마법사

[그림 74] 공유접근 막기 등록정보2 [그림 75] IP 규칙 등록정보

홈

페

이

지

보

안

가

이

드

⑥ 여기서부터 제일 중요한 부분으로 외부로부터 내부로 들어오는 모든 TCP 139/445번을 막고자 하므로 원본 주소란에는 [모든 IP 주소]를 선택하고 그리고 대상 주소는 [내 IP 주소]를 선택한다.

⑦ IP 프로토콜은 TCP를 선택한 후 [다음] 버튼을 누른 후 외부 쪽의 소스포트는 임 의적으로 바뀌므로 [모든 포트에서]를 선택하고 내 시스템으로는 139번 포트로 접속하므로 139번을 적어놓고 [다음] 버튼을 누른다.

⑧ 화면에서 [속성편집]을 체크되지 않도록 한 후 [마침]버튼을 누르면, 이로써 하나 의 필터링 규칙이 정해졌고 목록에 하나가 정의 되어 있는 것을 볼 수 있다.

[그림 77] 필터 마법사 실행 화면

[그림 78] 필터 마법사

[그림 79] IP필터 목록 확인

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

⑨ ⑤번에서 ⑧번까지 반복하면 필터링을 원하는 모든 프로토콜과 포트를 정의할 수 있다. TCP 445번을 필터링 하는 항목도 만든 후 닫기를 클릭하면 새로운 목록이 만들어진다.

⑩ 이제는 정의된 필터 목록의 동작을 정의해 주어야 하므로 새롭게 만든 필터 목록 을 선택한 후 두 번째 탭인 [필터동작]부분을 선택하고 [추가]를 클릭 한다.

⑪ 139/445번 포트로 접근하는 것을 막기 위해서는“새 필터 동작”을 생성해야 한 다. [추가 마법사 사용]은 체크하지 않게 한 후 생성은 [추가] 버튼을 클릭 하여 거 부를 선택하고 확인을 누른다. 이제 새로운 필터 동작이 생성되었다. 등록해 놓은

[그림 80] TCP / 445필터 추가 등록 정보

[그림 81] 필터 목록의 동작 정의

홈

페

이

지

보

안

가

이

드

⑫ [적용]을 누르면 [닫기] 버튼이 [확인]으로 바뀐다. [확인]을 누르고 [닫기] 버튼을 누르면 [공유접근 막기]라는 새로운 정책이 만들어졌다. 지금까지 해오면서 기타 옵션 및 세부설정이 많이 있으나 개인이 사용하기에는 위의 과정만 따라한다면 간단하게 필터링 부분은 쉽게 설정할 수 있다.

[그림 82] 필터 동작 편집

[그림 83] 공유접근 차단 정책

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

⑬ [로컬보안정책] [동작] 메뉴에서 [할당]을 선택하면 정책이 활성화되고 다시 설 정을 해지하려면 할당된 정책을 선택한 후 [해제]를 선택하면 된다.

마지막으로 만들어진 정책을 할당하고 테스트 해 보면 된다. 위쪽에서 정책을 할당 하기 전에는 공유 폴더로 접근이 가능했지만 아래쪽에는 정책을 할당한 후 공유 폴 더 접근이 불가능함을 확인할 수 있다.

[그림 84] 공유 접근 불가 예

홈

페

이

지

보

안

가

이

드

나. 유닉스/리눅스 서버

(1) 운영체제 보안

시스템 설치 후 본격적인 서비스를 제공하기 전에 기본적으로 취해야 하는 필수 보 안 설정법에 대해 알아보자.

1) 사용하지 않는 서비스 중지

시스템 설치 후 가장 먼저 하여야 할 일은 사용하지 않는 서비스에 대한 중지이다.

일반적으로 필요한 패키지만 설치하지만 설치자에 따라서는 모든 패키지를 설치하 는 경우도 적지 않고, 설사 꼭 필요한 패키지만 선택하여 설치했다 하더라도 기본적 으로 불필요한 서비스가 제공되는 경우가 많으므로 불필요한 서비스를 찾아 중지하 도록 한다.

① 보안상 취약한 서비스

원격에서 데몬의 취약성을 악용하여 루트(root) 권한을 획득할 수 있는 imapd, sadmind, rpc.cmsd, rpc.ttdbserverd와 같은 서비스나 rsh, rlogin, rexec 등 과 같은‘r’기반의 명령어들이 굳이 필요하지 않다면 반드시 제거하도록 한다.

② inetd, xinetd에서 서비스 관리

슈퍼 서버 데몬이라 불리는 Inetd나 Xinetd의 경우 설정파일에서 서비스 여부를 관리할 수 있는데, 레드햇 리눅스 6.x까지 사용되었던 Inetd의 설정 파일인 /etc/inetd.conf 파일에는 기본적으로 여러 다양한 서비스들이 설정되어 있으나 대부분 telnet 이나 pop3 정도만을 사용할 것이다. 기타 imapd, rsh와 같은 사 용하지 않는 서비스들은 주석(#) 처리하여 서비스를 제거하면 된다.

◆일반 사용자는 설정 파일을 쓰거나 읽을 필요가 없으므로 오직 root만이 읽기/쓰 기가 가능하도록 퍼미션(permission)을 변경한다.

# chmod 600 /etc/inetd.conf

Ⅱ

.웹

서

버

운

영

관

리

를

위

한

보

안

매

뉴

얼

◆/etc/inetd.conf 파일을 아래와 같이 주석 처리 및 편집한다. 만약, ftp를 inetd 로 작동하지 않고, 독립실행형(standalone) 모드로 서비스할 때는 inetd.conf에 서 주석 처리하도록 한다.

◆inetd 데몬을 다시 띄워준다.

◆ext2 나 ext3 파일 시스템을 사용할 경우에는 설정 파일에 읽기 전용(read only) 속성을 주어 설사 root라 하더라도 바로 변경이나 삭제를 할 수 없도록 설정할 경 우 자동화된 프로그램에 의한 공격이나 변경 시도 등을 차단할 수 있는데, 이는

“change attribute”의 의미인 chattr 명령어에 적당한 옵션을 지정하여 이용하 면 된다. /etc/inetd.conf 파일에 +i 속성변경 설정을 하는 것으로 만약 해제를 하 려면 +i 대신 -i를 실행하면 된다. 참고로 파일의 속성은 lsattr을 실행하면 된다.

◆xinetd 는 inetd 에 대한 extended 즉, 확장된 기능을 제공하는 것으로 주 설정 파일인 /etc/xinetd.conf 및 설정 파일 디렉토리인 /etc/xinetd.d에 있는 각 서 비스별 파일에서 제어 할 수 있다. 각각의 서비스에 대해 /etc/xinetd.conf 에서 직접 설정하거나 제어하고자 하는 서비스명 파일을 열어 주석처리 및 편집하면

# vi /etc/inetd.conf

ftp stream tcp nowait root /usr/sbin/tcpd in.ftpd -l -L -i -o telnet stream tcp nowait root /usr/sbin/tcpd in.telnetd

#gopher stream tcp nowait root /usr/sbin/tcpd gn

#smtp stream tcp nowait root /usr/bin/smtpd smtpd

#nntp stream tcp nowait root /usr/sbin/tcpd in.nntpd

#killall -HUP inetd 또는 /etc/rc.d/init.d/inetd restart

#chattr +i /etc/inetd.conf

홈

페

이

지

보

안

가

이

드

서비스명으로 된 파일을 삭제하거나 각 서비스에서 disable = yes 로 설정하면 해 당 서비스가 실행되지 않는다.

◆xinetd데몬을 재시작한다.

# cd xinetd.d

# ls

chargen echo imaps pop3s rsync talk vsftpd chargen-udp echo-udp ipop2 rexec servers telnet daytime finger ipop3 rlogin services time

daytime-udp imap ntalk rsh sgi_fam time-udp

# vi telnet

# default: on

# description: The telnet server serves telnet sessions; it uses \

# unencrypted username/password pairs for authentication.

service telnet {

flags = REUSE socket_type = stream wait = no

user = root

server = /usr/sbin/in.telnetd log_on_failure += USERID disable = yes

}

# /etc/rc.d/init.d/xinetd restart 또는 killall -HUP xinetd